///Sin editar

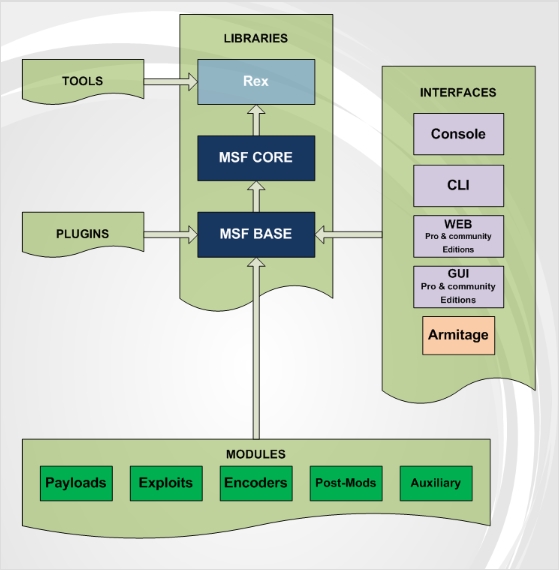

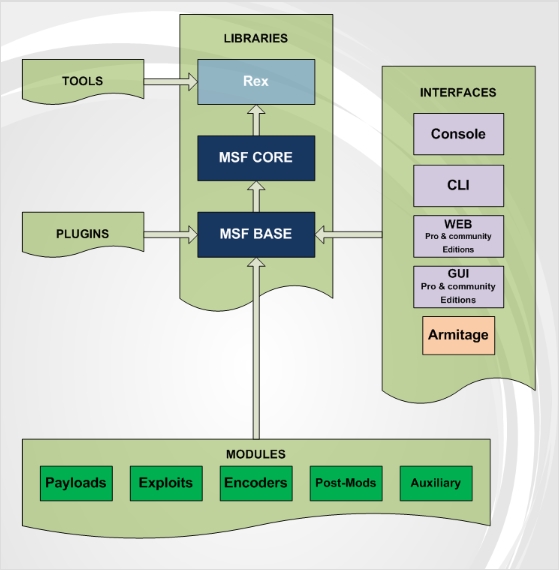

Arquitectura metaesploit

Arquitectura metaesploit

Sistema de archivos y bibliotecas

El sistema de archivos MSF se presenta de forma intuitiva y es organizada por el directorio.

datos: archivos editables utilizados por Metasploit

documentación: proporciona documentación del marco

externos: fuente código y terceros bibliotecas

lib: la «carne» del código marco base

módulos: los reales MSF módulos

plugins: plugins que se pueden cargar en tiempo de ejecución

scripts: Meterpreter y otros scripts

herramientas: varias utilidades de línea de commandos

Bibliotecas

Rex

-La biblioteca básica para la mayoría de las tareas

-Tareas, protocolos, transformaciones de texto y otros

-SSL, SMB, HTTP, XOR, Base64, Unicode

Msf::Core

-Proporciona la API 'básica'

-Define el marco de Metasploit

Msf::Base

-Proporciona el API 'amistoso'

-Proporciona API simplificadas para su uso en el marco

Módulos y ubicaciones

Metasploit, tal como se presenta al usuario, se compone de módulos

Exploits

-Define como módulos que utilizan cargas útiles.

-Una hazaña sin una capacidad de carga es un módulo auxiliar.

Payloads, Encoders, Nops

-Cargas consisten en código que se ejecuta de forma remota

-Codificadores aseguran que cargas llegar a su destino

-Nops mantener los tamaños de carga constant

Modules Locations

Árbol del módulo principal

Ubicado debajo de /opt/metasploit/msf3/modules /

Árbol del módulo especificado por el usuario

-Encuentra en ~/.msf4/modules/

-Esta ubicación es ideal para sistemas módulo privado

Carga adicionales árboles en tiempo de ejecución

-Pase la opción -m cuando se ejecuta msfconsole (msfconsole -m)

-Utilice el comando loadpath msfconsole

Modelo de objetos de Metasploit

En el marco de Metasploit, todos los módulos son clases rubies

-Módulos de heredarán de la clase de tipo-específicas

-La clase de tipo-específicas se hereda de la clase de Msf::Module

-Existe una API común compartida entre módulos

Cargas son ligeramente diferentes.

-Cargas se crean en tiempo de ejecución de varios componentes.

-Pegan deshacer con etapas

Mixins And Plugins

Un rápido desvío en Rubí

-Cada clase tiene sólo uno de los padres

-Una clase puede incluir muchos módulos

-Módulos pueden agregar nuevos métodos

-Los módulos pueden sobrecargar métodos antiguos

-Módulos de Metasploit heredarán Msf::Module e incluyen mixins para agregar características

Metasploit Mixins

Mixins son sencillamente, la razón por qué Ruby rocas.

Mixins "incluir" una clase en otro

Esto es diferente y similar a herencia

Mixins puede reemplazar métodos de una clase

Mixins puede añadir nuevas funcionalidades y permite que los módulos tienen diferentes 'sabores'

Protocolo específico (es decir: HTTP, SMB)

-comportamiento específico (es decir: fuerza bruta)

-connect() es implementado por el TCP mixin

-connect() entonces está sobrecargada por FTP, SMB y otros.

Mixins puede cambiar el comportamiento.

-El escáner mixin sobrecarga run()

-escáner cambios run() para run_host() y run_range()

-que llama éstos en paralelo basado en la rosca de ajuste

-fuerza bruta el mixin es similar

xxxxxxxxxxxxxxxxxxxx

class MyParent

def woof

puts “woof!”

end

end

class MyClass < MyParent

end

object = MyClass.new

object.woof() => “woof!”

================================================================

module MyMixin

def woof

puts “hijacked the woof method!”

end

end

class MyBetterClass < MyClass

include MyMixin

end

xxxxxxxxxxxxxxxxxxxx

Metasploit Plugins

Plugins trabajan directamente con la API.

Manipulan el marco como un gancho de Plugins de todo

En el evento subsistema

Automatizan tareas específicas que serían tediosas hacerlo manualmente

Sólo funcionan los plugins en la msfconsole.

Plugins puede agregar nuevos comandos de consola

Extienden la funcionalidad de marco general

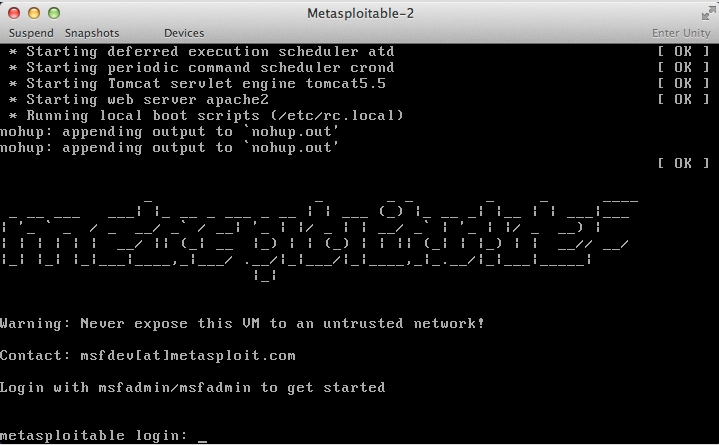

Metasploitable

Uno de los problemas usted encontrar al aprender a usar un marco de explotación está tratando de configurar objetivos para explorar y atacar. Por suerte, el equipo de Metasploit es consciente de ello y lanzado una vulnerable máquina virtual de VMware llamada 'Metasploitable'.

Metasploitable es una máquina de virtual Linux intencionalmente vulnerable. Esta VM puede utilizarse para realizar entrenamiento de seguridad, herramientas de seguridad y pruebas técnicas comunes de penetración de práctica de prueba. La VM se ejecutará en los últimos productos de VMware y otras tecnologías de visualización como VirtualBox, VMFusion. Puede descargar el archivo de imagen de Metasploitable 2 de http://information.rapid7.com/download-metasploitable.html?LS=1631875

El default login y la contraseña es msfadmin:msfadmin.

Nunca exponga este VM a una red sin confianza (utilizar NAT o modo de Host sólo si tienes dudas de lo que eso significa).

Una vez hayas descargado el VM, extraiga el archivo zip, abrir el archivo vmx usando su producto VMware y encenderla. Después de un breve tiempo, el sistema estará listo para la acción y calzada.

El sistema de archivos MSF se presenta de forma intuitiva y es organizada por el directorio.

datos: archivos editables utilizados por Metasploit

documentación: proporciona documentación del marco

externos: fuente código y terceros bibliotecas

lib: la «carne» del código marco base

módulos: los reales MSF módulos

plugins: plugins que se pueden cargar en tiempo de ejecución

scripts: Meterpreter y otros scripts

herramientas: varias utilidades de línea de commandos

Bibliotecas

Rex

-La biblioteca básica para la mayoría de las tareas

-Tareas, protocolos, transformaciones de texto y otros

-SSL, SMB, HTTP, XOR, Base64, Unicode

Msf::Core

-Proporciona la API 'básica'

-Define el marco de Metasploit

Msf::Base

-Proporciona el API 'amistoso'

-Proporciona API simplificadas para su uso en el marco

Módulos y ubicaciones

Metasploit, tal como se presenta al usuario, se compone de módulos

Exploits

-Define como módulos que utilizan cargas útiles.

-Una hazaña sin una capacidad de carga es un módulo auxiliar.

Payloads, Encoders, Nops

-Cargas consisten en código que se ejecuta de forma remota

-Codificadores aseguran que cargas llegar a su destino

-Nops mantener los tamaños de carga constant

Modules Locations

Árbol del módulo principal

Ubicado debajo de /opt/metasploit/msf3/modules /

Árbol del módulo especificado por el usuario

-Encuentra en ~/.msf4/modules/

-Esta ubicación es ideal para sistemas módulo privado

Carga adicionales árboles en tiempo de ejecución

-Pase la opción -m cuando se ejecuta msfconsole (msfconsole -m)

-Utilice el comando loadpath msfconsole

Modelo de objetos de Metasploit

En el marco de Metasploit, todos los módulos son clases rubies

-Módulos de heredarán de la clase de tipo-específicas

-La clase de tipo-específicas se hereda de la clase de Msf::Module

-Existe una API común compartida entre módulos

Cargas son ligeramente diferentes.

-Cargas se crean en tiempo de ejecución de varios componentes.

-Pegan deshacer con etapas

Mixins And Plugins

Un rápido desvío en Rubí

-Cada clase tiene sólo uno de los padres

-Una clase puede incluir muchos módulos

-Módulos pueden agregar nuevos métodos

-Los módulos pueden sobrecargar métodos antiguos

-Módulos de Metasploit heredarán Msf::Module e incluyen mixins para agregar características

Metasploit Mixins

Mixins son sencillamente, la razón por qué Ruby rocas.

Mixins "incluir" una clase en otro

Esto es diferente y similar a herencia

Mixins puede reemplazar métodos de una clase

Mixins puede añadir nuevas funcionalidades y permite que los módulos tienen diferentes 'sabores'

Protocolo específico (es decir: HTTP, SMB)

-comportamiento específico (es decir: fuerza bruta)

-connect() es implementado por el TCP mixin

-connect() entonces está sobrecargada por FTP, SMB y otros.

Mixins puede cambiar el comportamiento.

-El escáner mixin sobrecarga run()

-escáner cambios run() para run_host() y run_range()

-que llama éstos en paralelo basado en la rosca de ajuste

-fuerza bruta el mixin es similar

xxxxxxxxxxxxxxxxxxxx

class MyParent

def woof

puts “woof!”

end

end

class MyClass < MyParent

end

object = MyClass.new

object.woof() => “woof!”

================================================================

module MyMixin

def woof

puts “hijacked the woof method!”

end

end

class MyBetterClass < MyClass

include MyMixin

end

xxxxxxxxxxxxxxxxxxxx

Metasploit Plugins

Plugins trabajan directamente con la API.

Manipulan el marco como un gancho de Plugins de todo

En el evento subsistema

Automatizan tareas específicas que serían tediosas hacerlo manualmente

Sólo funcionan los plugins en la msfconsole.

Plugins puede agregar nuevos comandos de consola

Extienden la funcionalidad de marco general

Metasploitable

Uno de los problemas usted encontrar al aprender a usar un marco de explotación está tratando de configurar objetivos para explorar y atacar. Por suerte, el equipo de Metasploit es consciente de ello y lanzado una vulnerable máquina virtual de VMware llamada 'Metasploitable'.

Metasploitable es una máquina de virtual Linux intencionalmente vulnerable. Esta VM puede utilizarse para realizar entrenamiento de seguridad, herramientas de seguridad y pruebas técnicas comunes de penetración de práctica de prueba. La VM se ejecutará en los últimos productos de VMware y otras tecnologías de visualización como VirtualBox, VMFusion. Puede descargar el archivo de imagen de Metasploitable 2 de http://information.rapid7.com/download-metasploitable.html?LS=1631875

El default login y la contraseña es msfadmin:msfadmin.

Nunca exponga este VM a una red sin confianza (utilizar NAT o modo de Host sólo si tienes dudas de lo que eso significa).

Una vez hayas descargado el VM, extraiga el archivo zip, abrir el archivo vmx usando su producto VMware y encenderla. Después de un breve tiempo, el sistema estará listo para la acción y calzada.

Para obtener más información sobre la configuración de la VM, hay un blog publicando aquí https://community.rapid7.com/docs/DOC-1875

pero tenga cuidado... hay spoilers. Para contactar con los

desarrolladores, por favor enviar correo electrónico a msfdev [a]

metasploit [punto] com

No hay comentarios:

Publicar un comentario