Lewis Morgan nos regala una buena lista de ciberataques y brechas, mes a mes durante 2014:

Enero

1 Enero, 2014 – 1.1 MILLION customers’ credit card data was swiped in Neiman Marcus breach

20 Enero, 2014 – Credit Card Details of 20 Million South Koreans Stolen

21 Enero, 2014 – Microsoft blog hacked by Syrian Electronic Army

24 Enero, 2014 – CNN website, Twitter and Facebook hijacked by Syrian Electronic Army

25 Enero, 2014 – Michaels Stores confirms payment card information compromised in breach

Febrero

5 Febrero, 2014 – Texas health system attacked, data on more than 400K compromised

14 Febrero, 2014 – Forbes.com Hacked by Syrian Electronic Army Because of “Hate for Syria”

16 Febrero, 2014 – Kickstarter hacked: Passwords, phone numbers, and phone numbers stolen

24 Febrero, 2014 – YouTube ads spread banking malware

25 Febrero, 2014 – Mt. Gox exchange goes dark as allegations of $350 million hack swirl

Marzo

10 Marzo, 2014 – Hackers steal 12 million customer records from South Korean phone giant

14 Marzo, 2014 – Credit Card Breach at California DMV

17 Marzo, 2014 – Morrisons employee arrested following data breach involving details of 100k staff

20 Marzo, 2014 – EA Games website hacked to phish Apple IDs from users

28 Marzo, 2014 – Malware in 34 Spec’s stores, payment data compromised for 550K

Abril

7 Abril, 2014 – Germany suffers biggest ever data breach in its history

8 Abril, 2014 – The Heartbleed bug: serious vulnerability found in OpenSSL cryptographic software library

15 Abril, 2014 – German space centre endures cyber attack

15 Abril, 2014 – Welsh Councils break DPA 2.5 times a week

22 Abril, 2014 – Iowa State server breach exposes SSNs of nearly 30,000

29 Abril, 2014 – Security breach at AOL. Users told to change passwords

Mayo

8 Mayo, 2014 – Orange Suffers Data Breach Again, 1.3 Million Affected

9 Mayo, 2014 – WooThemes users notified of payment card breach, 300 reports of fraud

21 Mayo, 2014 – eBay Suffers Cyber Attack, Users Asked to Change Passwords

27 Mayo, 2014 – Avast Suffers Cyber Attack; 400,000 users affected

Junio

14 Junio, 2014 – P.F. Chang’s Confirms Credit Card Breach

17 Junio, 2014 – Hackers Takeaway Domino’s Pizza Customer Data; More Puns Inside

19 Junio, 2014 – Hacker puts Code Spaces out of business

19 Junio, 2014 – Sun and Sunday Times Websites Hacked by the Syrian Electronic Army

22 Junio, 2014 – British Gas Help Twitter account hacked, customers pointed towards phishing sites

23 Junio, 2014 – ‘Most sophisticated DDoS’ ever strikes Hong Kong democracy poll

25 Junio, 2014 – European Bank Hit by Cyber Attack; £400,000 stolen

Julio

1 Julio, 2014 – Energy Firms Hacked by Cyber Espionage Group ‘Dragonfly’

4 Julio, 2014 – $3.75 Billion Brazilian Boleto Malware Attack

8 Julio, 2014 – HotelHippo.com Closes after Data Leak

15 Julio, 2014 – CNET Hacked, One Million Users’ Data Stolen

16 Julio, 2014 – Information Commissioner’s Office Suffers Data Security Breach

23 Julio, 2014 – eBay has suffered a security breach for the second time this year

31 Julio, 2014 – Gizmodo Brazil hacked, fake Adobe Flash download opens backdoor

31 Julio, 2014 – Massive Paddy Power hack: nearly 650,000 customers’ records stolen

Agosto

5 Agosto, 2014 – Goodwill and FBI Investigate Possible Security Breach

15 Agosto, 2014 – Supervalu supermarket chain begin investigating possible data breach

19 Agosto, 2014 – US Cyber Crime Goes Nuclear: NRC Computers Hacked THREE Times

21 Agosto, 2014 – Over 50 UPS franchises hit by data breach

27 Agosto, 2014 – Norwegian oil industry under attack by hackers

27 Agosto, 2014 – Records of 25,000 Homeland Security Employees Stolen in Cyber Attack

28 Agosto, 2014 – FBI Probes Possible Hacking Incident at J.P. Morgan

Septiembre

4 Septiembre, 2014 – Home Depot suffers breach that may be larger than Target’s

5 Septiembre, 2014 – 800k Payment Cards Compromised in Goodwill Industries Breach

5 Septiembre, 2014 – ObamaCare Website Hacked

18 Septiembre, 2014 – Home Depot: 56M Cards Impacted, Malware Contained

23 Septiembre, 2014 – 880,000 Affected by Viator Payment Card Breach

25 Septiembre, 2015 – Payment card data stolen in Jimmy John’s data breach

29 Septiembre, 2014 – Hundreds of US Stores Affected as POS Provider is Hacked

30 Septiembre, 2014 – SuperValu compromised again – for the second time in three months

Octubre

3 Octubre, 2014 – JPMorgan suffers data breach affecting 76 million customers

10 Octubre, 2014 – Dairy Queen data breach hits 395 stores

14 Octubre, 2014 – ‘Big K’ raided by hackers: Kmart warns customers after malware discovered

21 Octubre, 2014 – Staples stores investigated: suspected payment card breach

23 Octubre, 2014 – POODLE attack digs up downgrade flaw in TLS

29 Octubre, 2014 – White House unclassified network hacked

Noviembte

7 Noviembre, 2014 – Home Depot admits 53 million email addresses stolen in data breach

13 Noviembre, 2014 – Data breach affects 2.7 million HSBC Turkey cardholders

17 Noviembre, 2014 – US State Department network shut amid reports of cyber breach

18 Noviembre, 2014 – Staples confirms POS malware attack

25 Noviembre, 2014 – Sony Pictures Entertainment hacked

27 Noviembre, 2014 – Syrian Electronic Army attack on Gigya affects Telegraph, Independent, Evening Standard…

Diciembre

4 Diciembre, 2014 – Possible credit card breach at Bebe Stores

11 Diciembre, 2014 – Union Station parking lot suffers suspected data breach

11 Diciembre, 2014 – Electronic payment company CHARGE Anywhere suffers five-year breach

15 Diciembre, 2014 – Personal information leaked in University of California, Berkeley, data breach

19 Diciembre, 2014 – KeyPoint cyber attack compromises 48,000 federal employees

22 Diciembre, 2014 – Staples confirm details of six-month breach, 1.16 million cards affected

Fuente

Difusión sobre Seguridad informática, programación, trucos, tutoriales y tonterías en general...

domingo, 28 de diciembre de 2014

Un huevo de pascua oculto en Metasploit desde 2011

Wei Chen alias sinn3r, miembro de Corelan Security & Exploit-DB y desarrollador de exploits para Metasploit, ha hecho público un huevo de pascua que nadie ha descubierto desde que lo introdujo en 2011. Concretamente, en el exploit CVE-2010-3275 que permite la ejecución arbitraria de código debido a un fallo en VideoLAN VLC Media Player (anterior a 1.1.8) al manejar archivos AMV.

Como en ese momento sinn3r no encontraba ningún video en ese formato, sacó su cámara y grabó un breve vídeo para luego convertirlo a AMV. Ese vídeo (msf/data/exploits/CVE-2010-3275.amv) puede escucharse pero no visualizarse al estar corrupto, aunque para ver el mensaje que oculta sólo hay que realizar una sencilla modificación con un editor hexadecimal.

En el byte 0x40th, verás el DWORD 0xA0 0xA0 0x00 0x00. Esto es en realidad el ancho de la resolución del vídeo, cuya manipulación provoca la vulnerabilidad. Cambia el segundo 0xA0 a 0x00, lo que se traduce a 160 en decimal, como en la siguiente imagen:

Ahora descarga la última versión de VLC Player (que ya no es vulnerable) y podrás ver el mensaje oculto durante años:

Como en ese momento sinn3r no encontraba ningún video en ese formato, sacó su cámara y grabó un breve vídeo para luego convertirlo a AMV. Ese vídeo (msf/data/exploits/CVE-2010-3275.amv) puede escucharse pero no visualizarse al estar corrupto, aunque para ver el mensaje que oculta sólo hay que realizar una sencilla modificación con un editor hexadecimal.

En el byte 0x40th, verás el DWORD 0xA0 0xA0 0x00 0x00. Esto es en realidad el ancho de la resolución del vídeo, cuya manipulación provoca la vulnerabilidad. Cambia el segundo 0xA0 a 0x00, lo que se traduce a 160 en decimal, como en la siguiente imagen:

Ahora descarga la última versión de VLC Player (que ya no es vulnerable) y podrás ver el mensaje oculto durante años:

miércoles, 24 de diciembre de 2014

¡Feliz navidad!

clear-host

write-host

$Rows = 30

$colors = "DarkRed","Cyan","Red","Magenta","Yellow","White","cyan"

$oldpos = $host.ui.RawUI.CursorPosition

Foreach ($r in ($rows..1)){

write-host $(" " * $r) -NoNewline

1..((($rows -$r) * 2)+1) | %{

write-Host "*" -ForegroundColor Darkgreen -nonewline

}

write-host ""

}

write-host $("{0}***" -f (' ' * ($Rows -1) )) -ForegroundColor DarkGreen

write-host $("{0}***" -f (' ' * ($Rows -1) )) -ForegroundColor DarkGreen

$host.ui.RawUI.CursorPosition = $oldpos

sleep .05

$numberstars=[math]::pow($Rows,2)

$numberlights=$numberstars *.25

for ($i = 0; $i -lt $numberlights; $i++)

{

$Starlocation+=@($host.ui.Rawui.CursorPosition)

}

$oldpos = $host.ui.RawUI.CursorPosition

while($true)

{

foreach ($light in ($numberlights..1))

{

$row=(get-random -min 1 -max (($Rows)+1))

$column=($Rows-$row)+(get-random -min 1 -max ($row*2))

$temppos=$host.ui.rawui.CursorPosition

$temppos.x=$column

$temppos.y=$row

$Starlocation[(($light)-1)]=$temppos

$host.ui.RawUi.CursorPosition=$temppoS

write-Host "*" -ForegroundColor ($colors | get-random) -nonewline

}

write-host ""

Sleep .5

foreach ($light in ($numberlights..1))

{

$host.ui.RawUI.CursorPosition=$Starlocation[(($light)-1)]

write-Host "*" -ForegroundColor DarkGreen -nonewline

}

} lunes, 22 de diciembre de 2014

Esta navidad vuelve el Grinch... para escalar privilegios en tu Linux

Llega la navidad y con ella vuelve el Grinch, esta vez como una vulnerabilidad en el nuevo sistema de autenticación de Linux que permite el escalado de privilegios a través de wheel.

Ya sabes que Wheel es un usuario especial que controla el acceso al comando su. Cuando instalamos un sistema Linux, el usuario por defecto es asignado al grupo Wheel para poder realizar tareas administrativas.

Los Linux modernos implementan nuevos métodos de autenticación y autorización para evitar una gran variedad de vectores de ataque introducidos con binarios setuid aleatorios. Polkit (Policy Kit), una API de autorización para los programas privilegiados, es uno de los principales impulsores para dejar de usar los binarios setuid.

Por otro lado, PackageKit es un conjunto de herramientas que permite una capa de abstracción (sobre D-BUS) para trabajar a través de sistemas de gestión de paquetes y arquitecturas. Es decir, intenta facilitar el uso de gestores como APT, Yum, pacman y otros. ¿Adivináis que backend utiliza para la autenticación de usuarios? Sí, utiliza Polkit.

Sigamos... En Fedora, puede que DNF o Yum no permita que un usuario específico pueda instalar paquetes, pero sin embargo las reglas polkit son independientes y podrían permitírselo. Sus reglas por defecto están escritas en simple javascript y permiten ser admin a cualquier usuario dentro del grupo Wheel. Por ejemplo:

/etc/polkit-1/rules.d/50-default.rules

/* -*- mode: js; js-indent-level: 4; indent-tabs-mode: nil -*- */

// DO NOT EDIT THIS FILE, it will be overwritten on update

//

// Default rules for polkit

//

// See the polkit(8) man page for more information

// about configuring polkit.

polkit.addAdminRule(function(action, subject) {

return [“unix-group:wheel”];

});Entonces resumiendo, los usuarios en el grupo wheel podrán realizar tareas administrativas en el sistema y ejecutar sudo. Esto significa que, abusando de los privilegios de este grupo wheel, no necesitaremos root o introducir la contraseña (si ejecutamos sudo) para realizar acciones que requieren privilegios.

Por ejemplo, vemos que un usuario dentro del grupo wheel no puede instalar un programa porque no es root:

]$ id

uid=1000(blahman) gid=1000(blahman) groups=1000(blahman),10(wheel) context=unconfined_u:unconfined_r:unconfined_t:s0-s0:c0.c1023

]$ Yum install cowsay

Loaded plugins: auto-update-debuginfo, langpacks, refresh-packagekit

You need to be root to perform this command.Y dnf tampoco funciona por los permisos del filesystem:

]$ dnf install cowsay

Dependencies resolved.

…

Error: Unable to initialize yumdb history: [Errno 13] Permission denied: ‘//var/lib/dnf’Pero si ejecutamos pkcon...

]$ pkcon install cowsay

Resolving [=========================]

Querying [=========================]

Testing changes [=========================]

Finished [=========================]

Installing [=========================]

Resolving dependencies [=========================]

Downloading packages [=========================]

Testing changes [=========================]

Installing packages [=========================]

Finished [=========================]

]$ cowsay got root?

______________

< got root? >

———–

\ ^__^

\ (oo)\_______

(__)\ )\/\

||—-w |

|| ||

Fuente

domingo, 7 de diciembre de 2014

Capturando credenciales en claro mediante un firewall Fortigate

En este mundillo estamos cansados de repetir que se sustituya FTP y telnet por sus respectivos equivalente seguros: SCP, FTPS, SFTP, SSH... pero después de tantos años se siguen utilizando :(

Hoy vamos a hacer una pequeña demostración de la inseguridad del uso de estos protocolos no cifrados capturando tráfico mediante un firewall y obteniendo las contraseñas en claro.

En la vida real el firewall podría ser la máquina de un atacante, el cuál tendría la misma facilidad para robar credenciales simplemente esnifeando el tráfico en un nodo que está en medio del camino de nuestra conexión cliente-servidor. Y no sólo el atacante podría ser una persona hábil que ha envenenado ARP y ha conseguido hacer un MiTM... en este gran entramado que es Internet, un ISP o hasta el administrador de red de una empresa podría estar vigilando...

Para nuestro escenario concreto el firewall será un Fortigate. Estos tienen una gran variedad de comandos de diagnóstico. Permiten depurar aplicaciones comunes (ike, sslvpn, urlfilter...), el proceso de flujo de paquetes e incluso activar un sniffer bastante decente que arroja una salida muy similar a la de tcpdump (será un fork?). La sintaxis del comando es la siguiente:

# diag sniffer packet <interfaz> <'filtro'> <verbose> <contador> a

Veamos primero un ejemplo sencillo:

# diag sniffer packet internal 'src host 192.168.0.130 and dst host 192.168.0.1' 1

192.168.0.130.3426 -> 192.168.0.1.80: syn 1325244087

192.168.0.1.80 -> 192.168.0.130.3426: syn 3483111189 ack 1325244088

192.168.0.130.3426 -> 192.168.0.1.80: ack 3483111190

192.168.0.130.3426 -> 192.168.0.1.80: psh 1325244088 ack 3483111190

192.168.0.1.80 -> 192.168.0.130.3426: ack 1325244686

192.168.0.130.1035 -> 192.168.0.1.53: udp 26

192.168.0.130.1035 -> 192.168.0.1.53: udp 42

192.168.0.130.1035 -> 192.168.0.1.53: udp 42

192.168.0.130 -> 192.168.0.1: icmp: echo request

192.168.0.130.3426 -> 192.168.0.1.80: psh 1325244686 ack 3483111190

192.168.0.1.80 -> 192.168.0.130.3426: ack 1325244735

192.168.0.130 -> 192.168.0.1: icmp: echo requestY las opciones que manejamos:

- Interfaz, como su nombre indica, es el interfaz por el que se capturarán los paquetes. Podemos especificar "any" para que capture en todos los interfaces.

- El filtro puede tener también la siguiente sintaxis: '[[src|dst] host] [[src|dst] host] [[arp|ip|gre|esp|udp|tcp] [port_no]] [[arp|ip|gre|esp|udp|tcp] [port_no]]'

- Verbose tiene diferentes niveles:

1: muestra la cabecera de los paquetes

2: muestra la cabecera y los datos IP de los paquetes

3: muestra la cabecera y los datos ethernet de los paquetes

4: muestra la cabecera de los paquetes con el nombre de interfaz

5: muestra la cabecera y los datos IP de los paquetes con el nombre de interfaz

6: muestra la cabecera y los datos ethernet de los paquetes con el nombre de interfaz

- El contador indica el número de paquetes que se recogerán antes de parar el sniffer. Si no especificamos nada seguirá recogiendo paquetes hasta que lo paremos con CTRL+C.

- Y por último la opción "A" es para mostrar timestamps

Ahora imaginemos que queremos capturar las credenciales de un acceso FTP. Podríamos capturar las de todas las sesiones en un momento dado filtrando simplemente el puerto TCP; pero para el ejemplo supongamos que queremos capturar sólo las credenciales de un acceso a un servidor FTP específico, ftp.rediris.org con IP 130.206.1.5.

Primero, en Putty, no olvidemos capturar la salida de la sesión a un fichero de log:

Después iniciaremos el sniffer:

# diag sniffer packet any 'dst host 130.206.1.5' 6

interfaces=[any]

filters=[dst host 130.206.1.5]Y desde un cliente ftp estándar lanzaremos la conexión:

C:\Users\vmotos\Desktop>ftp ftp.rediris.org

Conectado a zeppo.rediris.es.

220- Bienvenido al FTP an├│nimo de RedIRIS.

220-Welcome to the RedIRIS anonymous FTP server.

220 Only anonymous FTP is allowed here

Usuario (zeppo.rediris.es:(none)): vicente

331- RedIRIS - Red Acad├®mica y de Investigaci├│n Espa├▒ola

331- RedIRIS - Spanish National Research Network

331-

331- ftp://ftp.rediris.es -=- http://ftp.rediris.es

331-

331 Any password will work

Contraseña:

230 Any password will workAhora comprobarás rápidamente que el sniffer está capturando datos. Si te fijas en el fichero de log generado aparecerá la contraseña en claro:

7.816069 123.123.123.11.19043 -> 130.206.1.5.21: psh 840580428 ack 3720924021

0x0000 0000 0000 0000 0009 0fd3 bac5 0800 4500 ..............E.

0x0010 0035 1d7b 4000 7c06 5d89 c2e0 3d0b 82ce .5.{@.|.]...=...

0x0020 0105 4a63 0015 321a 3d4c ddc8 cb75 5018 ..Jc..2.=L...uP.

0x0030 07a1 ba58 0000 5041 5353 2070 7275 6562 ...X..PASS.prueb

0x0040 610d 0a Aunque si lo prefieres, existe un script en perl fgt2eth.pl para exportar el fichero a formato pcap y analizarlo más claramente con Wireshark.

Primero quitamos la cabecera que nos deja putty:

=~=~=~=~=~=~=~=~=~=~=~= PuTTY log 2014.12.04 01:35:03 =~=~=~=~=~=~=~=~=~=~=~=

Y luego lo exportamos con esta utilidad:

C:\Users\vmotos\Desktop>fgt2eth.exe

Version : 1.22 (Feb 21 2008)

Assuming OS: windows

Usage : fgt2eth.pl -in <input_file_name>

Mandatory argument are :

-in <input_file> Specify the file to convert (FGT verbose 3 text file)

Optional arguments are :

-help Display help only

-version Display script version and date

-out <output_file> Specify the output file (Ethereal readable)

By default '<input_file>.eth' is used

-lines <lines> Only convert the first <lines> lines

-system <system> Can be either linux or windows

-debug Turns on debug mode

C:\Users\vmotos\Desktop>fgt2eth.exe -i putty.log -o putty.pcap

Conversion of file putty.log phase 1 (FGT verbose 3 conversion)

Output written to putty.pcap.

Conversion of file putty.log phase 2 (windows text2pcap)

Ouput file to load in Ethereal is 'putty.pcap'Y por último lo abrimos con Wireshark. Si quieres afinar más la búsqueda puedes usar el filtro:

(ftp.response.code == 230 || ftp.request.command == "PASS") || (ftp.request.command == "USER")

¡Feliz caza!

Fuente

sábado, 6 de diciembre de 2014

Cómo la NSA espía las llamadas de teléfono y la regulación de las medidas de investigación tecnológicas en España

The Intercept ha liberado una serie de documentos filtrados por Edward Snowden sobre una operación denominada AURORAGOLD,

enfocada en conocer todos los detalles y atacar las redes de

comunicaciones de todas las operadoras de telecomunicaciones del mundo,

algo que ellos estiman estaría rondando un número cercano al millar.

Para ello, este grupo de la NSA de EEUU y el GCHQ británico estaría ubicado dentro de una unidad llamada T3C (Target Technology Trends Center), y debería proveer soporte a todas las operaciones que necesitaran hackear una comunicación móvil vía la operadora.

Las técnicas de hacking de comunicaciones móviles en GSM/GRPS/UMTS/LTE

hace tiempo que se conocen, y los protocolos de cifrado que dan soporte

en muchas redes de muchas operadoras siguen funcionando aún - incluso

en Europa - con A5/1, un protocolo que hace años que se sabe que se puede romper y que las operadoras están migrando a A5/3 para mejorar la seguridad. Por eso, los ataques RTL-SDR han demostrado que podría grabar llamadas de teléfono e incluso interceptar mensajes SMS.

Entre otras funciones, tal y como se puede ver en las presentaciones liberadas, el objetivo de esta unidad dentro de la NSA

es tener absolutamente todos los datos de todas las redes bien

documentados, y conocer absolutamente todo el equipamiento utilizado -

incluidos los fabricantes que aportan los sistemas - y todas las

configuraciones de estas redes, para en tiempo real poder plantear un

ataque u otro.

Hay que tener en cuenta que esa información es útil para montar otro

tipo de ataques como el de estaciones base falsas con tecnologías 2G

- soportadas por prácticamente la totalidad de los móviles hoy en día -

y enrutar el tráfico una vez interceptado y/o manipulado hacia las

redes de operadoras correspondientes en una determinada operación en un

determinado lugar. No es la primera vez que tenemos información de estaciones base falsas apareciendo por lugares de Estados Unidos, el Wall Street Journal publicó que incluso las llevan en aviones y/o drones, y recientemente hemos visto que el malware REGIN espiaba las redes de las operadoras..

La industria de las operadoras de telecomunicaciones, organizada a través de la GSMA, era/es también, por supuesto, objetivo de máximo interés para el grupo de T3C a cargo de la operación AURORAGOLD,

y en las presentaciones se puede ver información de monitorización

continua de la estructura interna de esta asociación de operadoras para

conocer los nuevos estándares en los que está trabajando y preparar las

capacidades del grupo para eventuales cambios en los sistemas de

seguridad.

Está claro que la red de las operadoras sigue dando soporte a las conexiones a Internet, además de a las llamadas de teléfono y por eso, en un mundo donde la gente cada vez usa más el smartphone y menos el PC

de escritorio, para el mundo de los espías interceptar las

comunicaciones de voz y datos que se produzcan por las redes de las

operadoras es cada vez más importantes.

La legislación en USA y la Ley en España

Todo esto en Estados Unidos porque la ley FISA (Foreign Intelligence Survilliance Act) del Patriot Act les permite investigar a cualquier ciudadano NO de EEUU sin pedir autorización a un juez.

En España, hasta el momento todo debe ir por medio de una autorización judicial, pero según el anteproyecto presentado esta semana "para la regulación de las investigaciones tecnológicas"...

|

| Figura 5: Anteproyecto de ley para ... "La regulación de las medidas técnicas de investigación tecnológica" |

En España, hasta el momento todo debe ir por medio de una autorización judicial, pero según el anteproyecto presentado esta semana "para la regulación de las investigaciones tecnológicas"...

“en caso de urgencia, cuando las investigaciones se realicen para la averiguación de delitos cometidos en el seno de organizaciones criminales, delitos de terrorismo, delitos contra menores o personas con capacidad modificada judicialmente” y “otros delitos que, en virtud de las circunstancias del caso puedan ser considerados de especial gravedad, y existan razones fundadas que hagan imprescindible la intervención de comunicaciones”

...el Ministro del Interior o, en su defecto, el Secretario de Estado de Seguridad, “podrán acordar la medida de investigación pertinente”,

algo que sin duda habrá que debatir con madurez, por lo sensible que es

el que una persona que no sea juez pueda tomar estas decisiones tan

delicadas.

Fuente

Fuente

miércoles, 26 de noviembre de 2014

ShuaBang Botnet: Red de terminales zombies Android creada vía Google Play para Black Hat App Store Optimization

Post de Chema Alonzo

en www.elladodelmal.com

Hace unos días que habíamos pasado el informe a los clientes de los servicios de Vigilancia Digital, pero ayer fue el día que publicamos los detalles de ShuaBang Botnet, una red de terminales Android Zombies que descubrimos hace quince días y que estaba orientada a hacer lo que se denomina BlackASO (BlackHat App Store Optimization), es decir, una especialización del BlackSEO pero orientado al posicionamiento de las apps en los store de Google Play o App Store.

en www.elladodelmal.com

Hace unos días que habíamos pasado el informe a los clientes de los servicios de Vigilancia Digital, pero ayer fue el día que publicamos los detalles de ShuaBang Botnet, una red de terminales Android Zombies que descubrimos hace quince días y que estaba orientada a hacer lo que se denomina BlackASO (BlackHat App Store Optimization), es decir, una especialización del BlackSEO pero orientado al posicionamiento de las apps en los store de Google Play o App Store.

Para conseguir construir esta botnet, el creador había construido más de 300 apps fraudulentas que había publicado en Google Play con distintas cuentas de desarrollador. Estas apps

no eran todas maliciosas en sus primeras versiones, pero sí que podrían

ser actualizadas en versiones posteriores para no llamar la atención y

pasar bajo el radar. Las apps, por supuesto, no eran de

gran calidad y ofrecían wallpapers, tutoriales, y similares. Trucos muy

habituales por los creadores de adware en el mundo de Google Play.

De todo el conjunto, unas 100 de ellas - que están disponibles en el informe de ShuaBANG Botnet - también en versión en inglés - que hemos publicado desde Eleven Paths - infectaban a los que las instalaban. Revisando en nuestro Path 5 los permisos de las apps que utilizan para su funcionamiento, vimos que la lista que necesitan son lo siguientes.

Para conseguir su objetivo, desde el panel de control de la botnet, una vez que se conseguía infectar a un equipo, se proveía al dispositivo con una cuenta de Google que había sido creada por el master de la botnet. Es decir, asociaba el dispositivo con una cuenta de Google que previamente había creado el atacante. Según pudimos averiguar, el creador de este esquema de botnet había sido capaz de crear 12.500 cuentas de Google que iba distribuyendo en las apps de los dispositivos para poder asociar el dispositivo con esa cuenta mediante un proceso de checkin que ejecuta desde el propio terminal infectado.

|

| Figura 4: Esquema de entrega y registro de cuentas Google a los dispositivos infectados |

Una vez que tiene una cuenta registrada desde un dispositivo el atacante utiliza los tokens de servicio que devuelve Google para realizar acciones de Click-Fraud - muy habitual en el mundo del fraude online - para posicionar información y realizar diferentes acciones. Con una cuenta Google registrada en un dispositivo Android es posible realizar muchas tareas que afectan al posicionamiento de apps en los markets, tanto de Google Play como otros para hacer BlackASO, pero también en otros sitios de Internet para hacer BlackSEO tradicional desde el dispositivo.

El panel de control de la botnet es bastante sencillo y está pensado para ser bastante funcional. Por su aspecto y el código generado ha sido hecho a medida para esta botnet. En el se pueden ver los datos de las cuentas y terminales que controla.

Curiosamente, en la base de datos hay un acceso privilegiado para una cuenta de una empresa de publicidad china que cuenta con sus propias credenciales de acceso a los datos desde una dirección muy concreta perteneciente a ellos.

|

| Figura 5: Control de acciones y renovación de tokens en los equipos infectados |

El panel de control de la botnet es bastante sencillo y está pensado para ser bastante funcional. Por su aspecto y el código generado ha sido hecho a medida para esta botnet. En el se pueden ver los datos de las cuentas y terminales que controla.

|

| Figura 6: Cuentas en el panel de control de la botnet |

Curiosamente, en la base de datos hay un acceso privilegiado para una cuenta de una empresa de publicidad china que cuenta con sus propias credenciales de acceso a los datos desde una dirección muy concreta perteneciente a ellos.

Una de las cosas que más nos llamó la atención es que el sistema registraba, o intentaba hacerlo, apps utilizando el token

de registro del dispositivo a la cuenta. Esto podría haber supuesto -

de haber funcionado su sistema - que se hubieran podido forzar la

descarga de nuevas apps en el dispositivo remotamente,

pero viendo el código que empleaba parece que no lo había conseguido.

Eso sí, nos quedó claro que ese era el camino que seguía.

Ahora las apps están caídas de Google Play pero el panel

de control y muchos terminales infectados están aún disponibles -

ninguno en España por ahora - ya que su objetivo era India, Brasil y Rusia. En el informe publicado tienes los nombres y los hashes de las apps que podrás encontrar probablemente en otros markets.

Figura 9: Presentación de Path 5 - En busca de los cibercriminales

Para los que quieran saber cómo funciona nuestra plataforma de investigación Path 5, os dejo la conferencia del SID 2014 en la que David Barroso

lo cuenta con un ejemplo detallado de cómo un analista puede realizar

estas investigaciones, que es lo que hicimos nosotros para detectar ShuaBang Botnet. Si quieres más información de Path 5, ponte en contacto con nosotros.

sábado, 22 de noviembre de 2014

Manual de Armitage en Español

Artículo escrito por Edgar Parra para La Comunidad DragonJAR

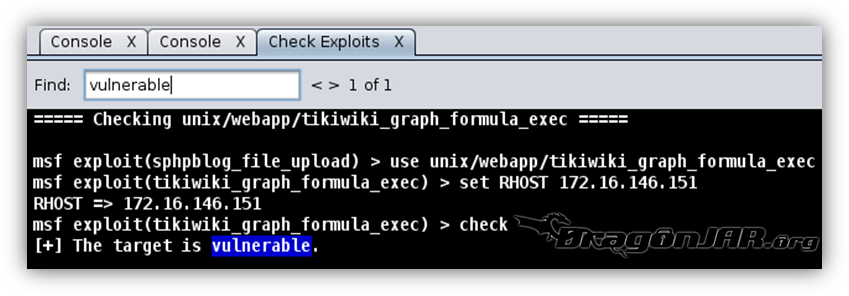

Buenas comunidad, como sé que cuando uno esta iniciando en esto aveces es difícil enfrentarse a otro idioma, por eso me animé a traducir la guía oficial de Armitage, que a mi parecer se ha convertido en la “GUI” por excelencia del framework Metasploit, espero que lo disfruten.

ADVERTENCIA: NO es una traducción literal, es mi interpretación personal en español del manual oficial en ingles.

A través de una instancia de metasploit, su equipo (grupo de trabajo) podrá realizar lo siguiente:

Echa un vistazo en el sitio web de Cobalt Strike para aprender cuales son las diferencias entre Armitage y Cobalt Strike

Armitage tiene espacios de trabajo dinámicos que permiten definir y cambiar los criterios de los objetivos rápidamente, se usa para segmentar miles de hosts en un conjunto de objetivos. Armitage puede escanear la red o realizar la importación de resultados procedentes de muchos escáneres de seguridad. Armitage muestra visualmente sus objetivos por lo que es fácil saber en que hosts están trabajando y donde tiene sesiones.

Armitage recomienda exploits y ejecuta opcionalmente controles activos para decirte que exploits trabajan, si estas opciones fallan, es posible utilizar el ataque de Hail Mary para dar rienda suelta a la explotación automática e inteligente de Armitage en contra de sus objetivos.

Una vez que estés dentro, Armitage expone las herramientas integradas de post-explotación en el agente meterpreter, con un clic en el menú puedes escalar privilegios, capturar pulsaciones de teclado, volcar los Hash de las contraseñas, navegar por los archivos del sistema, y utilizar comandos en la Shell.

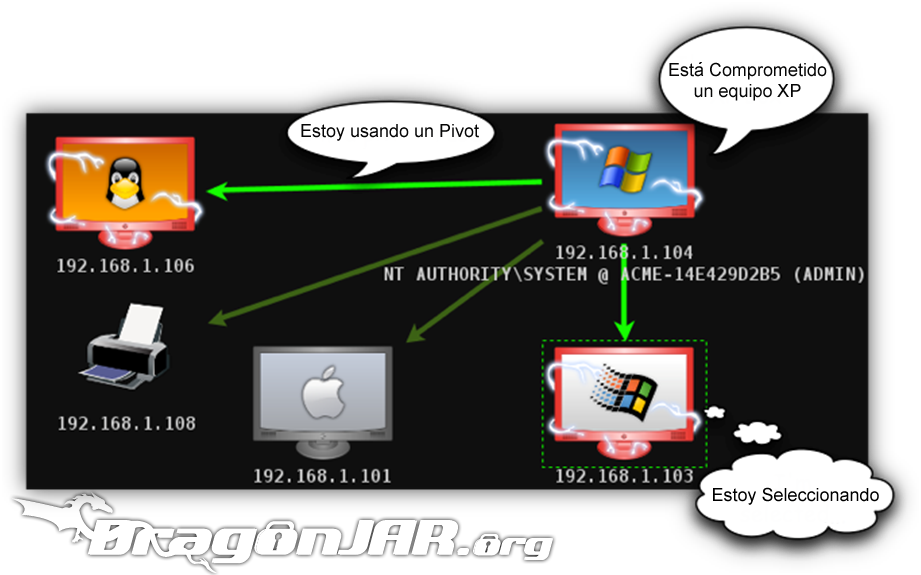

Armitage hace trivial la configuracion y uso “pivots”. Usando hosts comprometidos como un salto para atacar a la red de su objetivo desde el interior, también utiliza el modulo proxy SOCKS de metasploit que permite utilizar herramientas externas a través de sus pívots, estas características te permiten maniobrar fácilmente en la red.

El resto del manual está organizado en torno a este proceso, proporcionando lo que usted necesita saber en el orden que es necesario.

Metasploit es una aplicación de consola , cualquier cosa que hagas en Armitage se traduce en un comando de Metasploit, puedes usar Armitage o la consola de comandos y si estas algo perdido en la consola, escribe help y presiona enter para recibir ayuda.

Metasploit presenta sus capacidades como módulos donde cada escáner, exploit y payload está disponible como un módulo. Para iniciar un módulo, se debe de establecer una o más opciones para configurar el modulo, este proceso es uniforme para todos los módulos y Armitage hace que este proceso se mas fácil para usted.

Cuando un host es explotado, se tendrá una sesión en ese host, Armitage tiene la capacidad de saber cómo interactuar con sesiones de Shell y meterpreter.

Meterpreter es un agente avanzado que crea una gran cantidad de funcionalidades después de la explotación a nuestra disposición. Armitage está construido para aprovechar meterpreter, el trabajo con meterpreter lo trataremos mas adelante.

2.0 Primeros pasos con Armitage

Inicialmente estas instrucciones de instalación son escritas asumiendo que se ha conectado a una instancia local de Metasploit Framework

Armitage requiere lo siguiente:

Instrucciones de instalación (esto solo se realiza una sola vez)

Si desea seguir usando Back Tarck Linux, debe de desinstalar el Metasploit Framework e instalar las últimas dependencias.

Debido a cambios de dependencias (se podrían generar conflictos) en el Framework, el entorno de Back Track Linux no va a funcionar si actualiza el Metasploit.

Para desinstalar el Metasploit Framework.

Si ha ejecutado msfupdate y Armitage ha dejado de funcionar hay algunas soluciones.

Aquí un ejemplo del archive connect.prop

Si usted tiene que administrar varios servidores Armitage /

Metasploit, considere la creación de un acceso directo al escritorio que

llama a esta opción –client con un archivo de propiedades diferentes

para cada servidor.

Armitage configura el modulo para funcionar en contra de los hosts seleccionados. Esto funciona para módulos auxiliares, exploits, y módulos de post-explotación.

Se pueden buscar módulos también: haciendo clic en el cuadro de

búsqueda de abajo, escribiendo una expresión comodín (por ejemplo, ssh_*),

y pulsando Enter, el árbol modulo mostrara los resultados de la

búsqueda, ampliada a una rápida visualización. Desactive la casilla de

búsqueda y pulse Intro para restaurar a su estado original

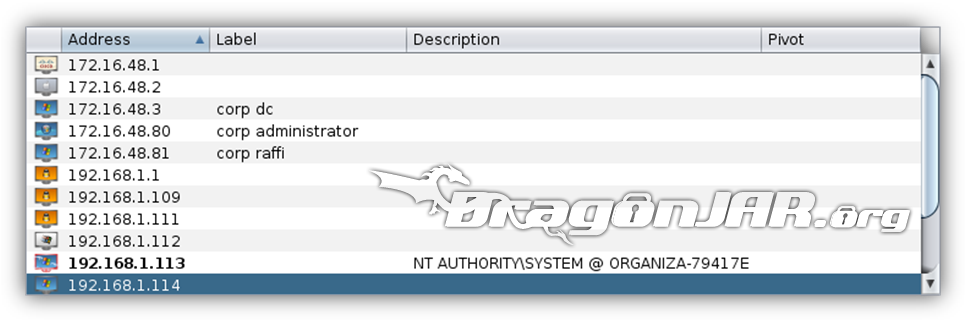

Haga clic en cualquiera de los encabezados de la tabla para ordenar

los hosts. Resalte una fila y haga clic en él para abrir un menú con

opciones para ese host.

Armitage hará la letra en negrilla de la dirección IP de cualquier máquina con las sesiones. Si un pivote está en uso, Armitage hará que se ponga en negrilla también.

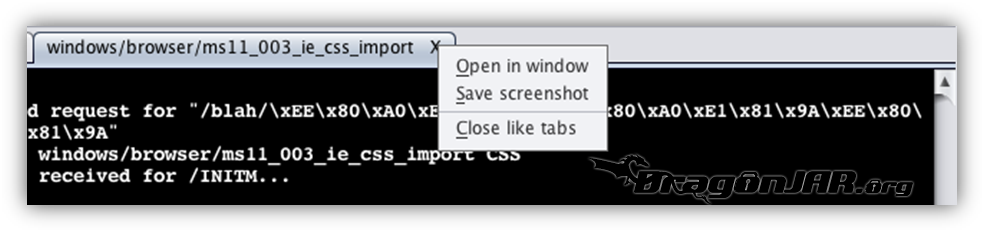

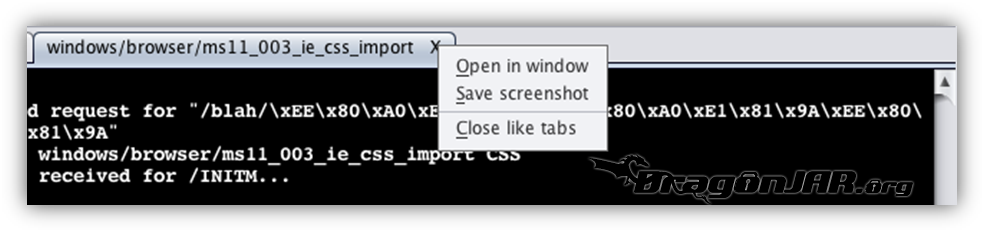

Es posible hacer clic derecho en el botón X para abrir una pestaña en una ventana, tomar una captura de pantalla, o cerrar todas las pestañas con el mismo nombre.

También puedes mantener pulsado SHIFT y hacer clic en X para cerrar todas las pestañas con el mismo nombre. Mantenga Mayús + Control y haga clic en X para abrir la tab en su propia ventana.

También puedes arrastrar y soltar las pestañas para cambiar su orden.

Armitage ofrece varios métodos abreviados de teclado para hacer que su experiencia de gestión sea lo más agradable posible. Utilizando Ctrl + T tomara una captura de pantalla de la pestaña activa.

Utilizando Ctrl + D se cerrara la pestaña activa. Con los comandos Ctrl + Izquierda y Ctrl + Derecha se cambiara rápidamente las pestañas. Y con Ctrl + W se abrirá la pestaña actual en la propia ventana.

La pestaña de la consola crea un seguimiento del historial de comandos, utilizando la flecha hacia arriba se puede desplazar por los comandos previamente tecleados y con la flecha hacia abajo se mueve de nuevo a la última orden que se ha escrito.

En la consola de Metasploit, podemos usar la tecla Tab para completar los comandos y parámetros. Funciona igual que la consola de Metasploit fuera de Armitage.

Usando Ctrl + Más haremos que el tamaño de la fuente se vea más grande en la consola, Ctrl + Menos para hacerla más pequeña, y con Ctrl + 0 se restablecerá. Este cambio es local a sólo la consola actual. Visita Armitage -> Preferences para cambiar permanentemente la fuente.

Presionando Ctrl + F saldrá un panel que nos permitirá buscar texto dentro de la consola.

Presionando Ctrl + A podemos seleccionar todo el texto en el búfer de la consola.

Armitage envía un comando use o un set payload si hace clic en un módulo o el nombre de un payload en la consola.

Para abrir una consola debes ir a View -> Console o presione Ctrl + N.

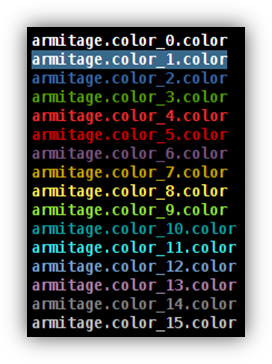

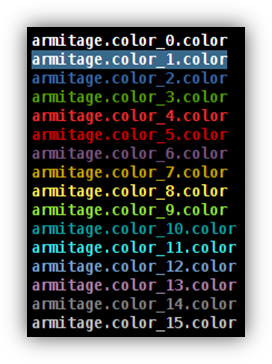

La consola Armitage utiliza el color para llamar su atención sobre

cierta información. Para desactivar los colores, ajustar la preferencia

console.show_colors.boolean a falso. También puede editar los colores a través de Armitage ->Preferences . Aquí está la paleta de colores Armitage y la preferencia asociado a cada color:

Armitage también guarda las copias de las capturas y las capturas de la cámara web en esta carpeta.

Cambie la llave de preferencia armitage.log_everything.boolean a falso para desactivar esta función.

Edite el armitage.log_data_here.folder para establecer la carpeta donde Armitage debe registrar todo.

Para obtener estos datos, vamos a View -> Peporting -> Export Data. Esta opción exporta datos de Metasploit y crear archivos fácilmente analizables XML separados por tab (TSV)

Para cambiar el icono de sistema operativo que se muestra para un host, seleccione el host, haga clic en, Host -> Operating System. Elija el sistema operativo correcto para el host.

Puede adjuntar también una etiqueta para los hosts. Seleccione el host, haga clic e ir a Host -> Set Label…. Las etiquetas son notas especificadas por el usuario. Armitage almacena las etiquetas en la base de datos, las etiquetas son visibles tanto en el gráfico como en la vista de tabla. Las etiquetas se muestran a todos los miembros del equipo. Es posible utilizar las etiquetas para rastrear pequeñas notas y coordinar acciones.

Para eliminar un host, seleccione el host, haciendo clic en Host -> Remove Host. Esto eliminará el host de la base de datos.

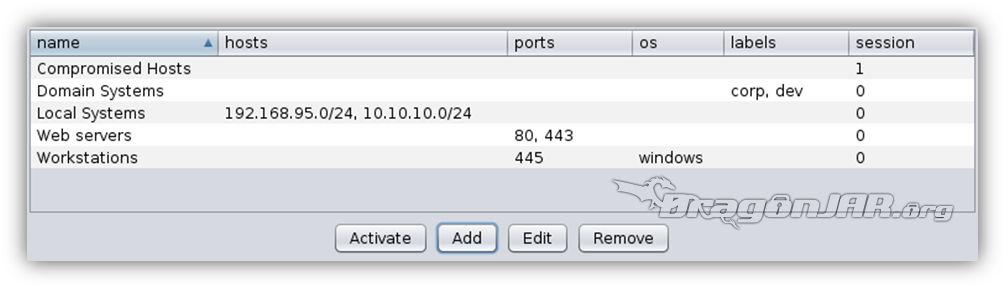

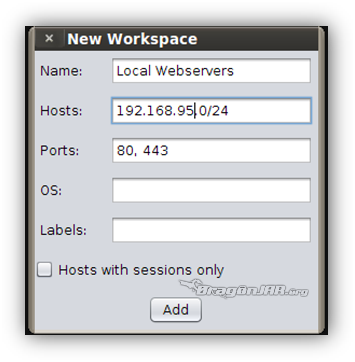

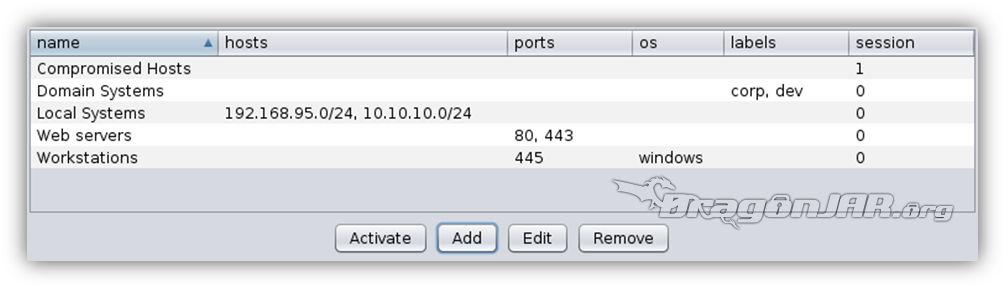

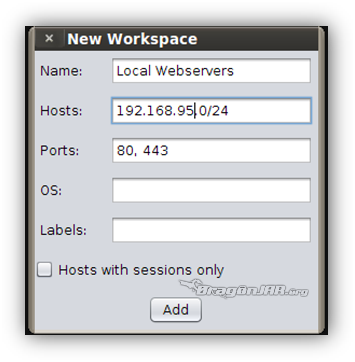

Para crear un nuevo espacio de trabajo dinámico, pulse Add. Verá el siguiente cuadro de diálogo:

Dale a tu espacio de trabajo dinámico un Name (nombre). No importa cómo lo llames. Esta decisión es personal.

Si desea limitar su espacio de trabajo a los Hosts de una determinada red, escriba un rango de red en el campo Hosts (dispositivos). Una descripción de la red podría ser: 10.10.0.0/16 para mostrar hosts entre 10.10.0.0-10.10.255.255. Para varias reds o rangos separar con una coma y un espacio.

Rellene el campo Ports (puertos) para incluir hosts con ciertos servicios. Para múltiples puertos separarlos utilizando una coma y un espacio.

Usa el campo de OS (sistema operativo) para especificar qué sistema operativo desea ver en este espacio de trabajo. Puede escribir un nombre parcial, como Windows. Armitage sólo incluirá los hosts cuyo nombre incluye el nombre del sistema operativo parcial. Este valor no distingue entre mayúsculas y minúsculas. Para sistemas operativos múltiples separados con una coma y un espacio.

Usa el campo Labels (etiquetas) para mostrar los hosts con las etiquetas que usted especifique. Armitage trata cada palabra en una etiqueta de acogida como una etiqueta independiente, puede especificar cualquiera de estas etiquetas aquí. Por ejemplo, si el host 10.10.10.3 tiene la etiqueta “corp dc”, un espacio de trabajo definido para mostrar las etiquetas “dc” o “corp” incluidas en este host. Para múltiples etiquetas separa con una coma y un espacio.

Seleccione Hosts con sesiones en línea para incluir sólo los hosts con sesiones en este espacio de trabajo dinámico.

Usted puede especificar cualquier combinación de estos elementos al crear su espacio de trabajo dinámico.

Cada espacio de trabajo tendrá un elemento en el menú Workspaces. Usando estos elementos de menú para cambiar entre espacios de trabajo, también puede usar comandos desde Ctrl + 1 hasta Ctrl + 9 para cambiar entre sus primeros nueve áreas de trabajo.

Usando Workspaces -> Show All o Ctrl + Backspace para mostrar toda la base de datos.

Opcionalmente, puede escribir db_Nmap en una consola para lanzar Nmap con las opciones que elija.

Nmap NO utiliza los pívots que tenemos pconfigurados.

Resaltando uno o más hosts, haga clic derecho y luego clic en Scan para iniciar esta función, también puede ir a Hosts -> MSF Scans para poner en marcha el mismo proceso.

Estos escáneres SI funcionan a través de un pivote y contra IPv6 también. Estas escaneos no tratan de descubrir si un host está vivo antes de escanear, para ahorrar tiempo, se debe hacer el descubrimiento de hosts en primer lugar (por ejemplo, escanear un ARP, ping barrido, o enumeración DNS) y luego poner en marcha estas escaneos para enumerar los hosts descubiertos.

Si usted está atacando a una red IPv6, enumeración DNS es una opción para descubrir los hosts de IPv6 en la red.

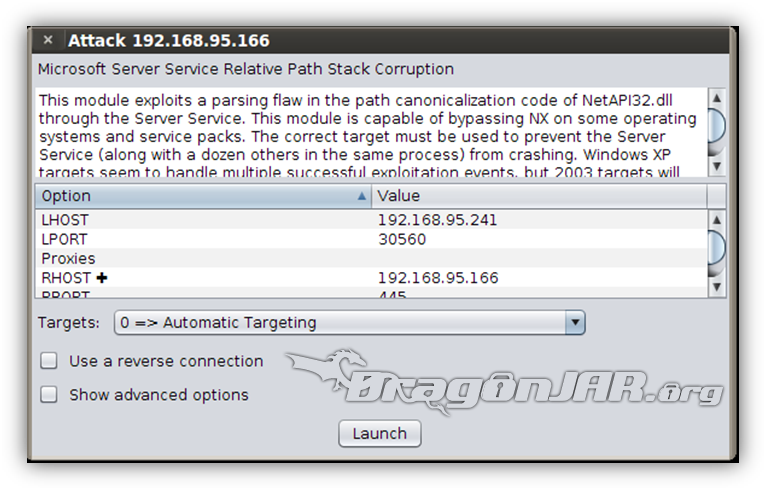

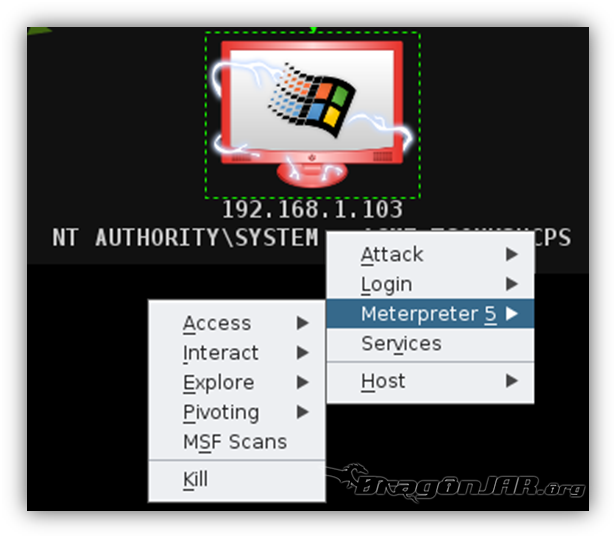

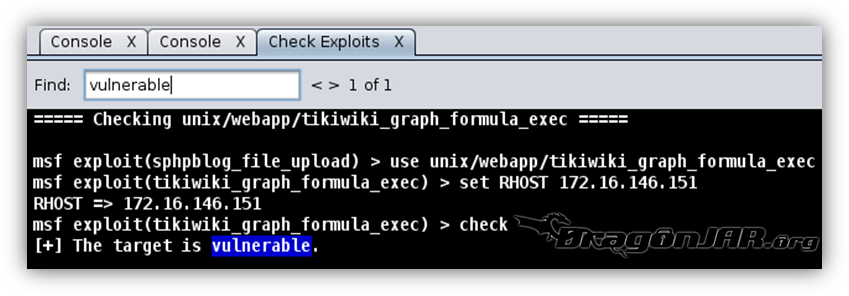

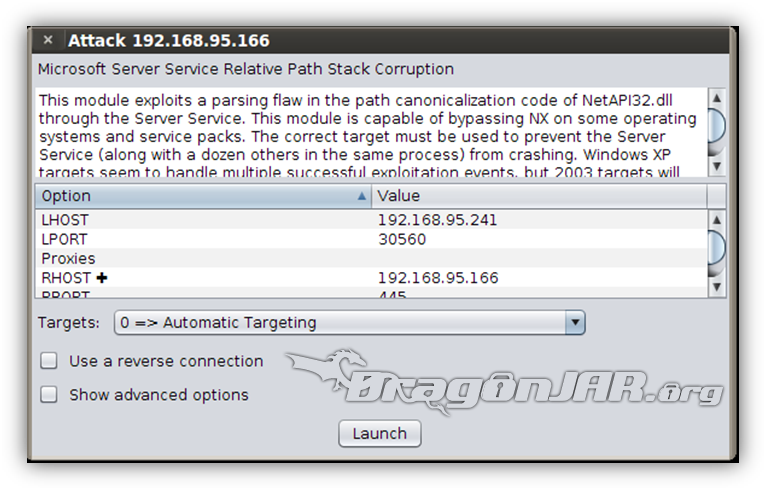

Para explotar un host: damos clic derecho, y clic en Attack y se elija un exploit. Para mostrar los ataques de la derecha, asegúrese de que el sistema operativo está configurado para el host.

El menú de ataque se limita a los exploits que cumplan un mínimo rango de explotación great. Algunas exploits útiles se clasifican good y no se van a mostrar en el menú de ataque. Estos se pueden iniciar usando navegador del módulo.

Ir a Armitage -> Set Exploit Rank para cambiar el rango mínimo de explotación.

Opcionalmente, si desea ver los hosts que son vulnerables a un determinado exploit, vaya al exploit en el módulo del navegador. Haga clic derecho en el módulo y seleccione Relevant Targets. Armitage creará un espacio de trabajo dinámico que muestra los hosts que coinciden con el exploit, seleccione todos los hosts y haga doble clic en el módulo de explotar para atacarlos a la vez.

Haciendo clic en un Host y seleccionando Services es

otra manera de encontrar un exploit. Si usted tiene resultados del

análisis Nmap, mirar el campo de la información para adivinar el

software que está en uso en el servidor, usando el navegador para buscar

cualquier módulo de Metasploit relacionados con ese software. Un módulo

puede ayudar a encontrar la información requerida por otro

exploit. Apache Tomcat es un ejemplo de esto, el tomcat_mgr_login módulo buscará un nombre de usuario y una contraseña que puede utilizar. Una vez que tenga esto, se pondrá en marcha el tomcat_mgr_deploy explotándolo para obtener una shell en el host.

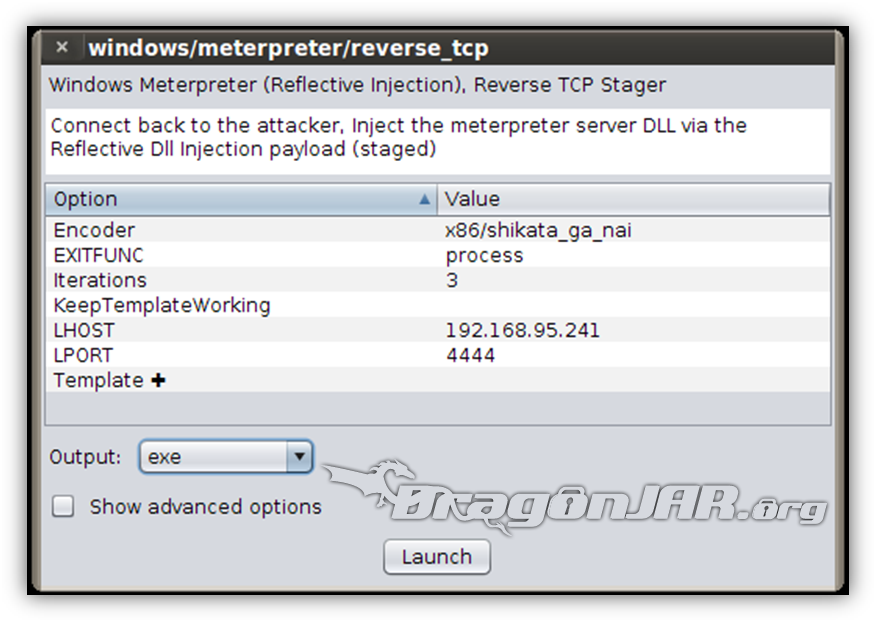

El exploit lanza un cuadro de diálogo que permite configurar las

opciones para un módulo y elegir si desea utilizar una payload de

conexión inversa.

Armitage presenta una tabla de opciones, haciendo doble clic en el valor para editarlo. Si una opción requiere un nombre de archivo, haciendo doble clic en la opción se abre un cuadro de diálogo de selección de archivos, también puede ir a Show advanced options para ver y configurar las opciones avanzadas.

Para exploits remotos, Armitage elige el payload por usted, por lo

general, Armitage usará Meterpreter para objetivos Windows y un payload

de shell de comandos para objetivos UNIX.

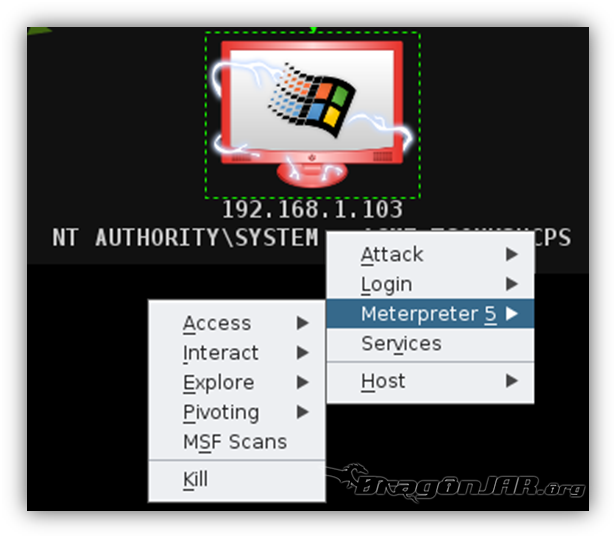

Hacemos clic en Launch para ejecutar el exploit, si el exploit tiene éxito, Armitage hará que el host comprometido aparezca en rojo y con relámpagos, Metasploit también imprimirá un mensaje a cualquier consola abierta.

Esta característica no se encuentra en cada posible consola, pero es una buena opción si no se sabe qué más probar.

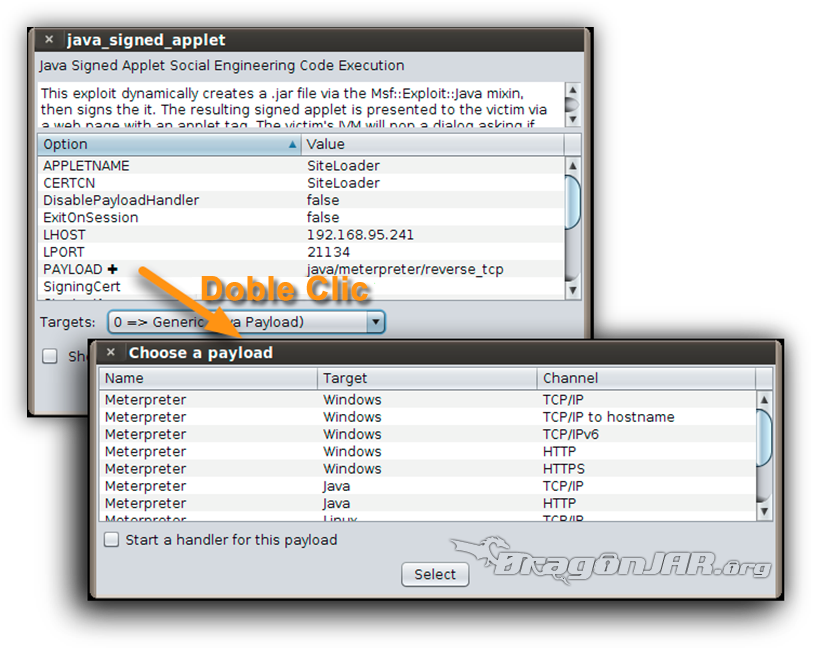

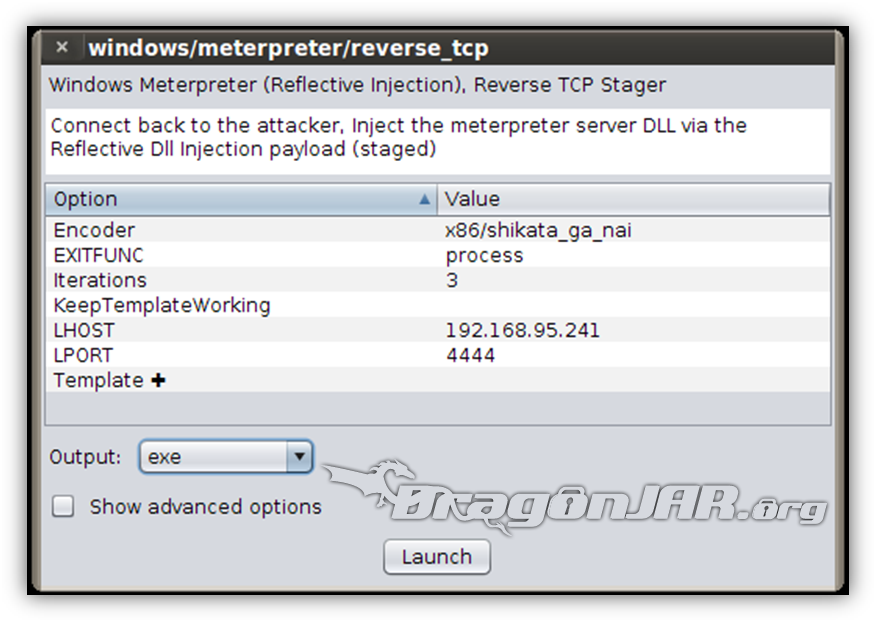

Utilizando el módulo navegador para encontrar y lanzar exploits del lado del cliente. Búsque por fileformat para encontrar exploits que se disparan cuando un usuario abre un archivo malicioso.

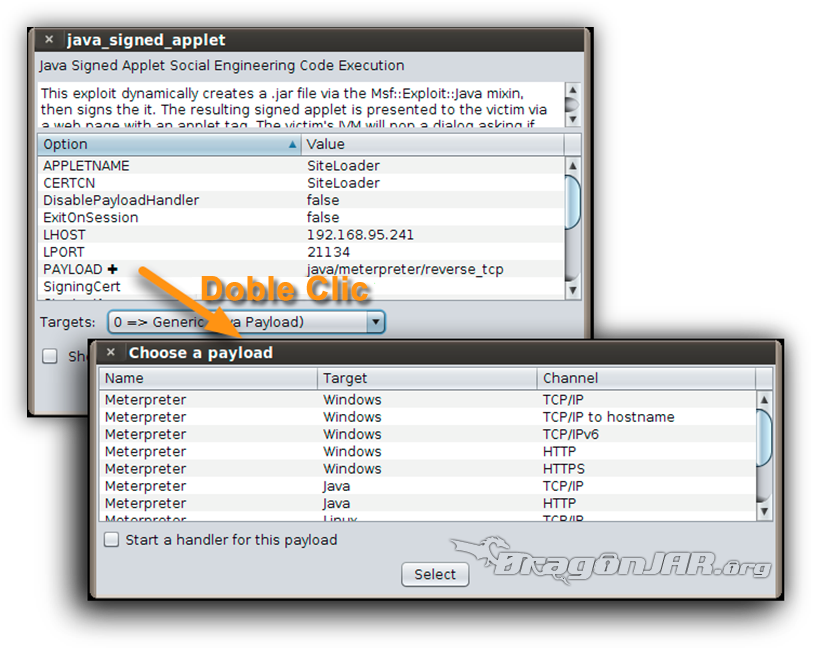

Para establecer el payload, haga doble clic en PAYLOAD en la columna

de la opción del módulo lanzador, se abrirá un cuadro de diálogo que le

pedirá que elija un payload.

Señale una payload y haga clic en Select . Armitage actualizará el PAYLOAD, DisablePayloadHandler, ExitOnSession, LHOST, y LPORT .La idea es editar estos valores como mejor convenga.

Si selecciona la opción Start a handler for this payload, Armitage establecerá las opciones de payload para poner en marcha un manejador de payload cuando el exploit sea lanzado, si no selecciono este valor, se creara un multi / handler para la payload.

Para iniciar rápidamente un controlador de carga, vaya a Armitage -> Listeners. Un oyente a ciegas intenta conectarse a una payload con puerto a la escucha, un oyente inverso espera a que el payload se conecte a usted.

Se puede configurar los oyentes de shell para recibir conexiones de netcat.

Ir a View -> Jobs para ver qué manejadores se están ejecutando.

Recuerde, que si usted tiene una payload, es necesario tener un manejador. Utilice el multi/handler

de salida para crear un controlador que espera a el payload para

conectar. Esta opción ofrece más flexibilidad y opciones de payloads en

el menú Armitage -> Listeners .

Si usted tiene acceso a una consola a un host, verá un menú Shell N

para cada sesión de Shell, haciendo clic derecho en el host para

acceder a este menú, si tiene una sesión de shell de Windows, es posible

que vaya a Shell N ->Meterpreter … para actualizar la sesión para una sesión Meterpreter. Si usted tiene un shell de UNIX, vaya a Shell N ->Upload para subir un archivo al UNIX usando el comando printf.

También puede presionar Ctrl + I para seleccionar la sesión e interactuar.

Pruebe el modulo getsystem contra hosts Windows XP / 2003.

Para ver qué tokens están disponibles para usted, vaya a Meterpreter N -> Acces -> Steal Token. Armitage presentará una lista de tokens para usted, haciendo clic Steal Token para robar uno.

Si desea volver a su token original, pulse Revert to Self. El botón Get UID muestra su ID de usuario actual.

También puede utilizar Pass session para enviar meterpreter a un amigo, estableciendo LPORT y LHOST a los valores de su Meterpreter múlti / handler.

Si tu amigo usa Armitage, tendrás que escribir set en la consola e informar el LHOST y LPORT valores de usted. Estos son los valores por defecto para su oyente Meterpreter.

Haga clic derecho en un archivo para descargar o eliminarlo. Si desea eliminar un directorio, asegúrese de que está vacío en primer lugar.

Usted puede descargar carpetas enteras o archivos individuales. Ir a View -> Downloads para acceder a los archivos descargados.

Si tiene privilegios de sistema, es posible modificar las marcas de tiempo de archivos utilizando el Explorador de archivos, Haga clic derecho en un archivo o directorio y vaya al menú Timestomp. Este cuenta con herramientas como portapapeles, utilizando Get MACE Values para capturar las marcas de tiempo del archivo actual, haciendo clic en otro archivo y utilizando Set MACE Values para actualizar las marcas de tiempo de ese archivo.

(Navegando al menú Meterpreter N para cada acción e ir rápidamente, haciendo clic derecho dentro de la ventana de la consola Meterpreter para ver los menús Meterpreter N elementos de inmediato.)

Cierre la pestaña shell de comandos para matar el proceso asociado con el shell de comandos.

Dando clic derecho en una imagen de pantalla o en la webcam cambiara el zoom para la pestaña. Esta preferencia de zoom se mantendrá, incluso si actualiza la imagen, dando clic en Refresh para actualizar la pantalla o tomar otra trama de la cámara web, dando clic en Watch (10s) para tomar de forma automática una imagen cada diez segundos.

Meterpreter se ejecuta en la memoria, pero es posible mover Meterpreter desde un proceso a otro, esto se conoce como migración, señalando un proceso y dando clic en Migrate para migrar a otro proceso, la sesión tendrá los permisos de ese proceso.

En un proceso, también es posible ver las pulsaciones de teclado desde el punto de vista de ese proceso, señale un proceso y haga clic en Log KeysTrokes para lanzar un módulo que migra meterpreter y comienza a capturar las pulsaciones, si se inicia la sesión clave de explorer.exe podrás ver todas las claves de los tipos de usuario en su escritorio.

Si decide migrar un proceso con el fin de autenticar la llave, se debe duplicar la sesión primero, si el proceso Meterpreter vive y se cierra, su sesión desaparecerá.

Para averiguar qué post-módulos se aplican para una sesión: hacemos clic derecho en un host comprometido y vamos a Meterpreter N -> Explore -> Post Modules o Shell N -> Post Modules, Al hacer clic en esta opción de menú se mostrará todos los post-módulos aplicables en el módulo navegador.

Metasploit guarda los datos posteriores a la explotación en una base de datos de Botín. Para ver esta información vaya a View -> Loot.

Es posible destacar varios hosts y Armitage intentará ejecutar el módulo de post seleccionado contra todos ellos, Armitage se abrirá una nueva pestaña para la salida del módulo posterior de cada sesión, esto puede conducir a una gran cantidad de tabs. Mantenga pulsada la tecla Mayús y haga clic en X en una de las pestañas para cerrar todas las pestañas con el mismo nombre.

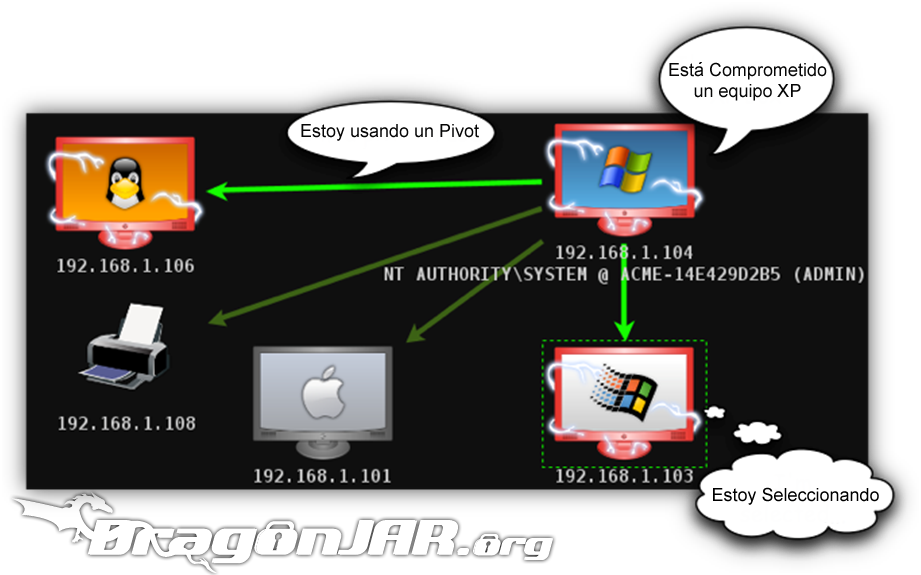

Para crear un pivot, vamos a Meterpreter N -> Pivoting -> Setup en un cuadro de diálogo nos pedirá que elija cual subred se desea hacer pivot a través de la sesión.

Una vez que hayamos configurado el pivot, Armitage dibujará una línea verde desde el host de pivot a todos los objetivos alcanzables por el pivote que ha creado. La línea se convertirá en verde brillante cuando el pivote está en uso.

Para utilizar un pivot a un host con una conexión inversa, ajustamos la opción LHOST en el diálogo de lanzamiento de exploit a la dirección IP del host de pivot.

Para encontrar los hosts de la misma red que un host comprometido, hacemos clic en el host comprometido y vamos a Meterpreter N -> ARP Scan o Ping Sweep. Esto le mostrará qué hosts están vivos, selecciona los hosts que aparecen, haciendo clic derecho y seleccione Scan para escanear los hosts usando la función de escaneo de MSF de Armitage. Estos escaneos harán honor al pivote configurado.

Herramientas externas (por ejemplo, Nmap) no usarán los pivotes que han sido configurados, sin embargo se puede utilizar sus pívots con herramientas externas a través de un proxy SOCKS. Ir a Armitage -> SOCKS Proxy… para iniciar el servidor proxy SOCKS.

Hay dos opciones de hash dumping. Uno de ellos es el método lsass y el otro es el método de registro. El método lsass intenta agarrar los hashes de contraseñas de la memoria, esta opción funciona bien en contra de Windows XP / 2003 los hosts de esa época. El método de registro funciona bien en contra de los sistemas modernos de Windows.

Usted puede ver los hashes recogidos a través de View -> Credentials para realizar el crackeo posteriormente, el botón Export en esta tab exportará las credenciales en formato pwdump, también puede utilizar el botón Crack Passwords para ejecutar John the Ripper contra los hashes en la base de datos de las credenciales.

Usando Login -> psexec podemos intentar un ataque pase-el-hash contra otro host de Windows. Haga clic Check all Credentials, Armitage probara todos los hashes y credenciales contra el host.

El ataque pase-el-hash intenta cargar un archivo y crear un servicio que se ejecuta inmediatamente, solamente los usuarios administradores pueden hacer esto, además, sus objetivos deben estar en el mismo dominio de Active Directory para que este ataque funcione.

Algunos de los servicios (por ejemplo, telnet y ssh) nos darán una sesión cuando el inicio de sesión haya sido éxito, hay otros que no lo harán.

Compruebe la prueba opción Try all credentials y Metasploit iniciara una sesión para el servicio con cada una de las credenciales conocidas. Metasploit añade automáticamente cada inicio de sesión con éxito a la tabla de credenciales.

Metasploit soporta ataques de fuerza bruta a través de los módulos auxiliares llamados service_login. Tipo login de sesión en el módulo navegador para la búsqueda de ellos.

Para la fuerza bruta de un nombre de usuario y contraseña a través de SSH, vamos al panel de módulos auxiliary/scanner/ssh/ssh_login y hacemos doble clic en él.

Si conoce el nombre de usuario, establézcalo en la variable USERNAME, si quiere que Metasploit haga brute force al nombre de usuario, seleccione un valor para USER_FILE haciendo doble clic en la variable USER_FILE para abrir un selector de archivos, donde podamos seleccionar un archivo de texto que contiene una lista de nombres de usuario.

Metasploit tiene muchos archivos relacionados con brute force en el directorio [[metasploit install]/data/wordlists.

Ajustamos la variable PASS_FILE a un archivo de texto que contiene una lista de contraseñas para probar.

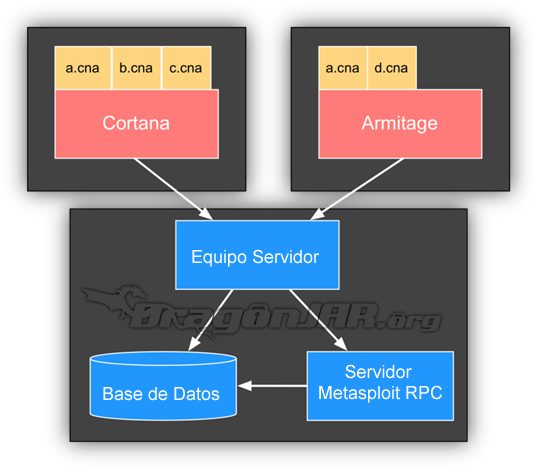

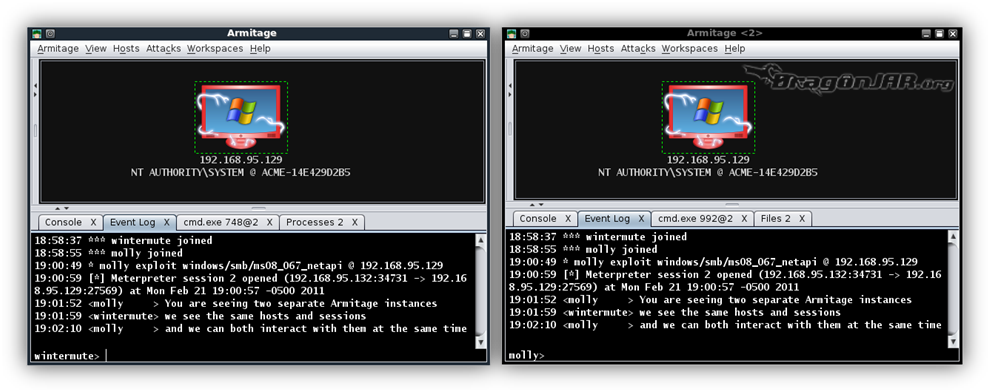

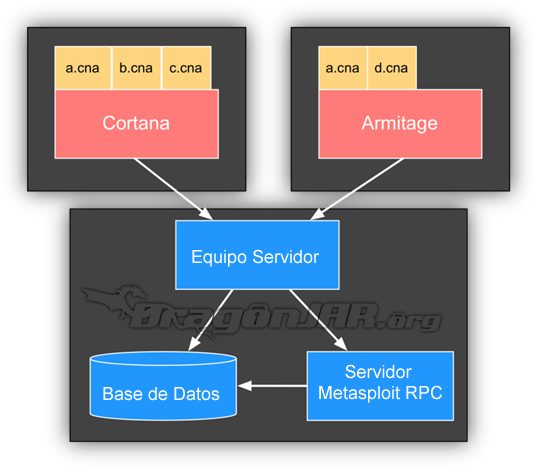

Conectando de manera remota a Metasploit requiere iniciar un servidor y el servidor Metasploit RPC y el servidor de Armitage del equipo.

Nota: En Kali Linux, Armitage se instala en /usr/share/armitage

Este script asume que armitage.jar está en la carpeta actual. Asegurándonos de que la dirección IP externa es correcta (ya que Armitage no comprueba esto) y que nuestro equipo puede llegar al puerto 55553 del host atacante. Eso es todo.

Demonio RPC de Metasploit y el servidor de equipo Armitage no son programas de interfaz gráfica de usuario, estos se puede ejecutar a través de SSH.

El servidor de equipo de Armitage se comunica a través de SSL. Cuando se inicia el servidor de equipo, presentará un fingerprint del servidor, este es un hash SHA-1 del certificado SSL del servidor. Cuando los miembros de nuestro equipo se conecten, Armitage presentará el hash del certificado al servidor. Es necesario verificar que estos hashes coinciden.

No se conecte a 127.0.0.1 cuando un TeamServer se esté ejecutando. Armitage utiliza la conexión a la dirección IP para determinar si se debe utilizar SSL (TeamServer, dirección remota) o SSL (msfrpcd, localhost). Usted puede conectar Armitage a su TeamServer local, utilice la [dirección IP externa] en el campo Host.

Asegúrese de tener 1,5 GB de RAM en el servidor de equipo.

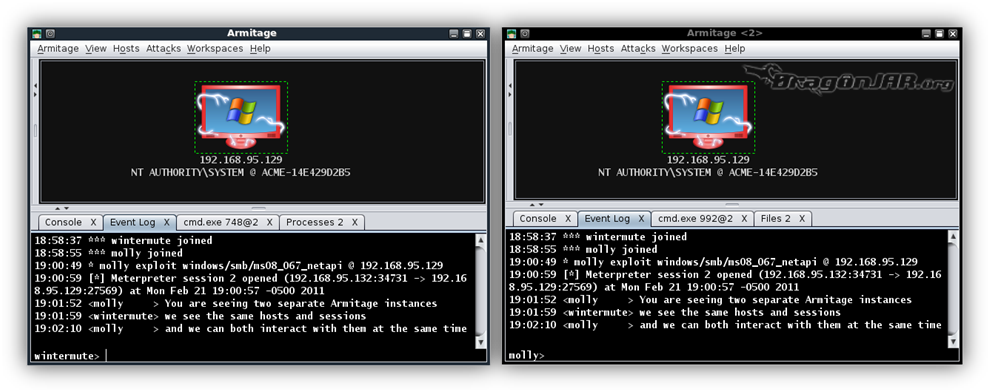

View -> Event Log abre un registro de eventos compartido. Usted puede escribir en este registro y comunicarse como si se utilizara una sala de chat IRC. En una prueba de penetración de este registro de eventos le ayudará a reconstruir los principales acontecimientos.

Varios usuarios pueden utilizar cualquier sesión Meterpreter al mismo

tiempo. Cada usuario puede abrir uno o más shells de comandos, buscar

archivos, y tomar capturas de pantalla del host comprometido.

Varios usuarios pueden utilizar cualquier sesión Meterpreter al mismo

tiempo. Cada usuario puede abrir uno o más shells de comandos, buscar

archivos, y tomar capturas de pantalla del host comprometido.

Las Sesiones shell Metasploit se bloquean y desbloquean cuando está en uso de forma automática. Si otro usuario está interactuando con una shell, Armitage le advertirá de que está en uso.

Algunos módulos Metasploit requieren especificar uno o más archivos, si una opción de archivo tiene un ✚ junto a él, entonces se podrá hacer doble clic en el nombre de la opción para elegir un archivo local a utilizar. Armitage subirá el archivo local elegido y establecerá la opción a su ubicación remota. Generalmente, Armitage hará todo lo posible para mover archivos entre el usuario y el servidor de Metasploit compartiendo para crear la ilusión de que está utilizando Metasploit localmente.

Algunos comandos Meterpreter acortan la salida. Multi-player Armitage

toma la salida inicial de un comando y lo entrega al cliente que envió

el comando, la salida adicional se ignora (aunque el comando todavía se

ejecute normalmente). Esta limitación afecta principalmente a largas

secuencias de comandos Meterpreter en funcionamiento.

Cortana está basado en Sleep , una extensión del lenguaje Perl. Cortana scripts tienen un sufijo .cna

Leer el tutorial de Cortana para aprender más acerca de cómo desarrollar los robots y extender Armitage.

Aquí hay una script Cortana helloworld.cna :

Para ejecutar este script, es necesario iniciar Cortana. En primer lugar, Cortana debe conectarse al servidor de equipo . Se requiere del servidor de equipo, ya que los robots de Cortana son otro miembro del equipo. Si desea conectar varios usuarios Metasploit, usted tiene que iniciar un servidor equipo.

A continuación, tendrá que crear un archivo Cortana por decir connect.prop para conectarse al servidor de equipo e iniciar. He aquí un ejemplo connect.prop archivo:

Ahora, para poner en marcha tu bot:

Cortana también puede utilizar scripts para extender Armitage y añadir nuevas funciones. los scripts Cortana pueden definir atajos de teclado, menús de inserción en Armitage, y crear interfaces de usuario sencillas.

Para cargar una secuencia de comandos en Armitage, vaya a Armitage -> Scripts. Pulse Load y seleccione el script que desea cargar, los scripts cargados de esta manera estarán disponibles cada vez que se inicia Armitage.

La salida generada por los bots y los comandos de Cortana están disponibles en la consola de Cortana. Podemos verlo en View ->Script Console.

Buenas comunidad, como sé que cuando uno esta iniciando en esto aveces es difícil enfrentarse a otro idioma, por eso me animé a traducir la guía oficial de Armitage, que a mi parecer se ha convertido en la “GUI” por excelencia del framework Metasploit, espero que lo disfruten.

ADVERTENCIA: NO es una traducción literal, es mi interpretación personal en español del manual oficial en ingles.

Guía de Armitage en Español

1.1 ¿Qué es Armitage?

Armitage es una Herramienta e colaboración en equipo que permite el uso de Scripts para Metasploit que permite visualizar objetivos, recomienda exploits y expone las características avanzadas de post-explotación que tiene el framework.A través de una instancia de metasploit, su equipo (grupo de trabajo) podrá realizar lo siguiente:

- Usar las mismas sesiones.

- Compartir host, datos capturados y archivos descargados.

- Comunicarse a través de un registro de eventos compartido.

- Ejecutar bots para automatizar las tareas del equipo (grupo de trabajo).

1.2 Cobalt Strike

Armitage es un software Open Source desarrollado por Raphael Mudge’s pero su compañia Strategic Cyber LLC. tambien distribuye Cobalt Strike que utiliza la interfaz de usuario de Armitage – pero es un tanto diferente.Echa un vistazo en el sitio web de Cobalt Strike para aprender cuales son las diferencias entre Armitage y Cobalt Strike

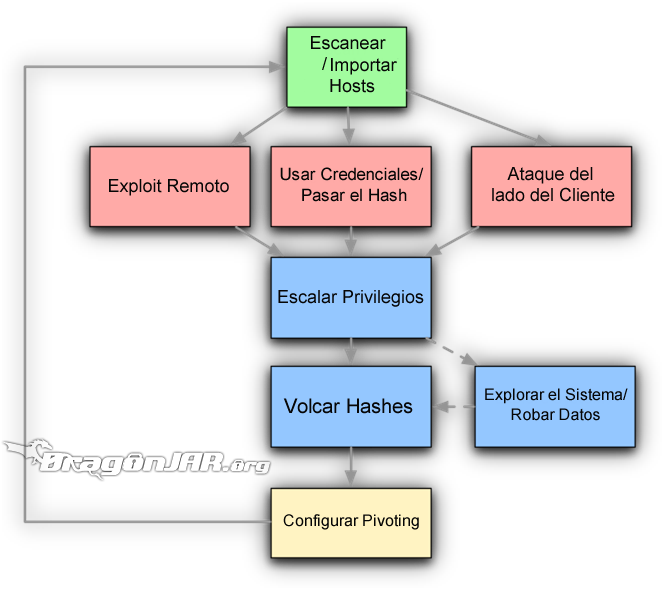

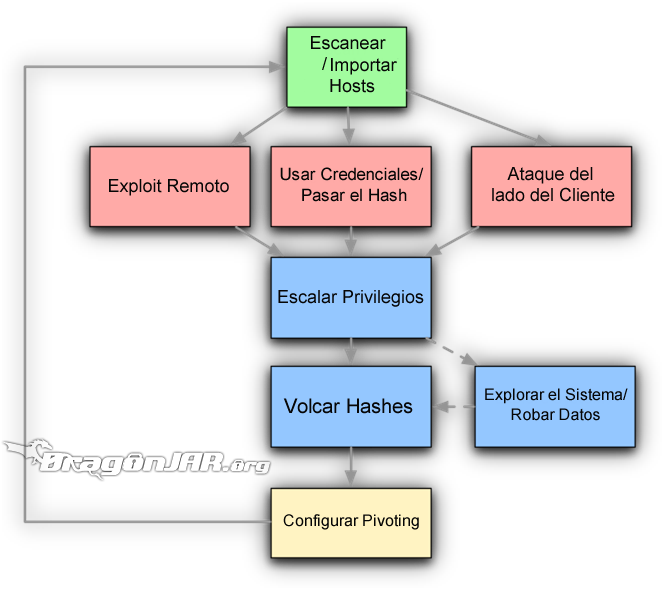

1.3 Gestión de un ataque cibernético

Armitage organiza las capacidades de Metasploit de todo el proceso de hacking. Hay características para descubrir, acceder, de post-explotación y de manejo. En esta imagen se describen las características en un nivel alto, el resto de este manual cubre esas capacidades en detalle.

Armitage tiene espacios de trabajo dinámicos que permiten definir y cambiar los criterios de los objetivos rápidamente, se usa para segmentar miles de hosts en un conjunto de objetivos. Armitage puede escanear la red o realizar la importación de resultados procedentes de muchos escáneres de seguridad. Armitage muestra visualmente sus objetivos por lo que es fácil saber en que hosts están trabajando y donde tiene sesiones.

Armitage recomienda exploits y ejecuta opcionalmente controles activos para decirte que exploits trabajan, si estas opciones fallan, es posible utilizar el ataque de Hail Mary para dar rienda suelta a la explotación automática e inteligente de Armitage en contra de sus objetivos.

Una vez que estés dentro, Armitage expone las herramientas integradas de post-explotación en el agente meterpreter, con un clic en el menú puedes escalar privilegios, capturar pulsaciones de teclado, volcar los Hash de las contraseñas, navegar por los archivos del sistema, y utilizar comandos en la Shell.

Armitage hace trivial la configuracion y uso “pivots”. Usando hosts comprometidos como un salto para atacar a la red de su objetivo desde el interior, también utiliza el modulo proxy SOCKS de metasploit que permite utilizar herramientas externas a través de sus pívots, estas características te permiten maniobrar fácilmente en la red.

El resto del manual está organizado en torno a este proceso, proporcionando lo que usted necesita saber en el orden que es necesario.

1.4 Vocabulario necesario

Para usar Armitage, ayudaría mucho conocer Metasploit. Aquí hay algunas cosas que debemos de saber.Metasploit es una aplicación de consola , cualquier cosa que hagas en Armitage se traduce en un comando de Metasploit, puedes usar Armitage o la consola de comandos y si estas algo perdido en la consola, escribe help y presiona enter para recibir ayuda.

Metasploit presenta sus capacidades como módulos donde cada escáner, exploit y payload está disponible como un módulo. Para iniciar un módulo, se debe de establecer una o más opciones para configurar el modulo, este proceso es uniforme para todos los módulos y Armitage hace que este proceso se mas fácil para usted.

Cuando un host es explotado, se tendrá una sesión en ese host, Armitage tiene la capacidad de saber cómo interactuar con sesiones de Shell y meterpreter.

Meterpreter es un agente avanzado que crea una gran cantidad de funcionalidades después de la explotación a nuestra disposición. Armitage está construido para aprovechar meterpreter, el trabajo con meterpreter lo trataremos mas adelante.

El curso de Unleashed Metasploit mantenido por Offensive Security es excelente. Recomiendo leerlo antes de ir más adelante con el uso de Armitage.

2.0 Primeros pasos con Armitage

2.1 Requisitos

Armitage funciona con una estructura de cliente/servidor y permite la colaboración en equipo. El paquete de cliente de Armitage está disponible para Windows, MacOS X y Linux. Armitage no requiere una copia local del Metasploit Framework para conectarse a un servidor de nuestro equipo de trabajo.Inicialmente estas instrucciones de instalación son escritas asumiendo que se ha conectado a una instancia local de Metasploit Framework

Armitage requiere lo siguiente:

- Metasploit Framework y sus dependencias

- Base de datos PostgreSQL

- Nmap

- Oracle’s Java 1.7

- Utilizar una distribución Linux para pruebas de penetración, como Kali Linux o Pentoo Linux. Estas distribuciones ya vienen con Metasploit y sus dependencias ya instaladas.

- Utilizar el Script de instalación de MSF creado por DarkOperator.

Esta opción configura un entorno que usa git para las actualizaciones.

- Utilizar el instalador oficial proporcionada por Rapid7.

Esta opción requiere que se registre en Rapid7 para obtener actualizaciones.

2.2 Kali Linux

Kali Linux ya viene con Metasploit Framework instalado, esta es una muy buena opción si se quiere poner en acción Armitage Rápidamente.Instrucciones de instalación (esto solo se realiza una sola vez)

- Abrir una terminal

- Iniciar el servicio de la base de datos: service postgresql start

- Iniciar el servicio de metasploit: service metasploit start

- Detener el servicio de Metasploit: service metasploit stop

- Instalar y actualizar Armitage: apt-get update ; apt-get install armitage

- Utiliza Java 1.7 por defecto (32 bits Kali): update-java-alternatives –jre -s java-1.7.0-openjdk-i386

- Utiliza Java 1.7 por defecto (64 bits Kali): update-java-alternatives –jre -s java-1.7.0-openjdk-amd64

- Abrimos una terminal

- msfupdate

- service metasploit start

- service metasploit stop

2.3 Back Track Linux

BackTrack Linux ya no es un entorno compatible para Armitage, es mejor utilizar Kali Linux.Si desea seguir usando Back Tarck Linux, debe de desinstalar el Metasploit Framework e instalar las últimas dependencias.

Debido a cambios de dependencias (se podrían generar conflictos) en el Framework, el entorno de Back Track Linux no va a funcionar si actualiza el Metasploit.

Para desinstalar el Metasploit Framework.

1

2

| cd /opt/metasploit./uninstall |

2.4 Linux

- Instalar el Metasploit Framework y sus dependencias

- Descomprimir Armitage

- Ingrese a la carpeta donde fue instalado Armitage

- Utilice el comando ./armitage para iniciar Armitage.

2.5 Windows

Windows no es un entorno compatible para el funcionamiento de Armitage con el Metasploit Framework. Pero se puede conectar Armitage en Windows hacia un servidor Linux.2.6 Manual de Configuración

Si la elección es configurar Metasploit Framework y sus dependencias a mano, aquí hay algunos requisitos un poco complejos pero rápidos que te podrán ser de ayuda:- Es necesario tener una base de datos en PostrgreSQL. Ninguna otra base de datos es compatible.

- msfrpcd debe de estar en la $PATH

- $MSF_DATABASE_CONFIG debe de apuntar a el archivo YAML

- $MSF_ DATABASE_CONFIG debe de estar disponible para msfrpcd y Armitage

- Es necesaria la gema de Ruby msgpack

- Darkoperator’s MSF Installer Script (MacOS X, Ubuntu, and Debian)

- Configuración del entorno de desarrollo del Metasploit

2.7 Actualización de Metasploit

Cuando se ejecuta el comando msfupdate es posible que surjan conflictos con Armitage por realizar esta operación. El equipo de desarrollo de Metasploit ha sido cauteloso acerca de esto, por eso ellos se comprometen con el repositorio de git y son extremadamente receptivos a los informes de error. Dicho lo anterior, igual abran conflictos de vez en cuando. A veces el Framework cambia quedando incompatible hasta que se actualiza Armitage.Si ha ejecutado msfupdate y Armitage ha dejado de funcionar hay algunas soluciones.

- Se puede ejecutar msfupdate después y esperar a que el problema se arregle. Muchas veces esta solución es una estrategia valida.

- Es posible realizar un downgrade a Metasploit a la última versión estable. Mirar el cambio de log de la última versión de desarrollo probada con Armitage. El número de revisión se encuentra al lado de la fecha de lanzamiento. Para realizar el downgrade a Metasploit usamos los comandos:

1

2

3

4

5

| cd /path/to/metasploit/msf3source ../scripts/setenv.shgit pullgit checkout [commit id]bundle install |

- Volver a instalar, pero usando el instalador proporcionado por Rapid7 ya que el instalador incluye la última versión estable de Metasploit y por lo general, esta versión es muy estable.

2.8 Resolución de problemas y ayudas

Si en algún momento tiene problemas para conectarse a Armitage con Metasploit, haga clic en el botón de Ayuda para obtener consejos y posibles soluciones a estos inconvenientes. Este botón le llevara a la siguiente guía de soluciones de problemas de inicio de Armitage2.9 Conexión rápida

Si desea conectarse rápidamente a un servidor Armitage Metasploit sin llenar en el cuadro de dialogo de configuración utilice el — cliente opción para especificar un archivo con los detalles de la conexión.

1

| java -jar armitage.jar --client connect.prop |

1

2

3

4

| host=192.168.95.241port=55553user=misterpass=bojangles |

3.0 Información de la Interfaz de usuario

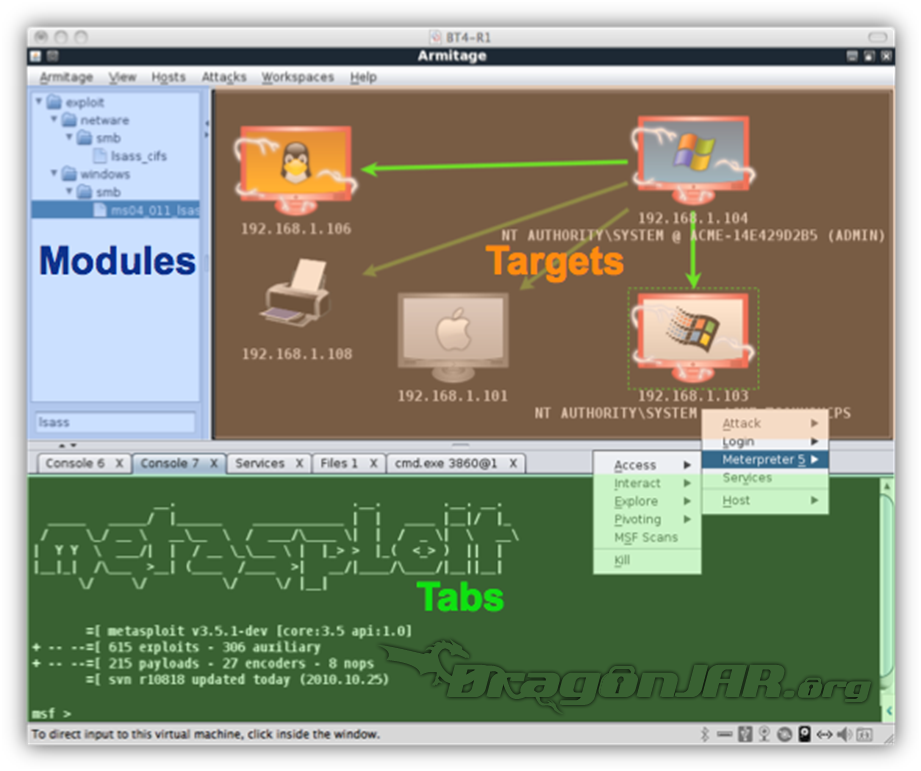

3.1 Descripción general

La interfaz de usuario de Armitage tiene tres paneles principales: Módulos, Objetivos y las Pestañas. Dando clic en el área entre estos paneles es posible cambiar el tamaño a su gusto.3.2 Módulos

El navegador de módulos permite lanzar un módulo Auxiliary de Metasploit, lanzar un exploit, generar un payload y ejecutar un módulo de post-explotación. Haciendo clic en el árbol de directorios podrás encontrar el modulo deseado y al dar doble clic sobre el modulo se abrirá un cuadro de dialogo para configurar su ejecución.Armitage configura el modulo para funcionar en contra de los hosts seleccionados. Esto funciona para módulos auxiliares, exploits, y módulos de post-explotación.

La ejecución de módulos contra varios hosts

es una de las grandes ventajas de Armitage. En la consola de Metasploit

se debe configurar y poner en marcha un exploit y colocar módulos para

cada host que se está trabajando

3.3 Objetivos – Vista Gráfica

El panel de objetivos nos muestra los hosts. Armitage representa cada objetivo como un dispositivo con su dirección IP y otra información sobre el mismo por debajo de su imagen. La pantalla de la computadora muestra el sistema operativo del ordenador que está funcionando.

- Una computadora de color rojo con destellos eléctricos indica un host comprometido

- Una línea verde direccional indica un pivote de un host a otro. Un Pivoting permite a Metasploit realizar ataques de ruta y escanear a través de hosts intermediarios. Una línea de color verde brillante indica la ruta de comunicación de pivot que está en uso.

- Haciendo clic en un host podemos seleccionarlo y para seleccionar varios hosts hacemos clic y arrastrando el cuadro sobre los hosts deseados.

- Haciendo clic derecho en un host podremos ver como aparece un menú con las opciones disponibles, el menú de ataque nos mostrara opciones de ataque y de inicios de sesión, menús para las sesiones existentes y las opciones para editar la información del host.

- La entrada de menú sólo está disponible después de un escaneo de puertos que revela los puertos abiertos que Metasploit puede utilizar. El menú de Ataque sólo está disponible después de encontrar ataques a través del menú en la parte superior de Armitage. Shell y Meterpreter aparecen cuando existe una shell o una sesión Meterpreter en el host seleccionado.

- Ctrl Más – Acercar la imagen

- Ctrl Menos – Alejar la imagen

- Ctrl 0 – Restablezca el nivel de zoom

- Ctrl A – Seleccionar todos los hosts

- Escape – Selección clara

- Ctrl C - Organizar los hosts en un círculo

- Ctrl S – Organizar los hosts en una pila

- Ctrl H – Organizar los hosts en una jerarquía. Esto sólo funciona cuando un pivote está configurado.

- Ctrl P – Hosts de exportación en una imagen

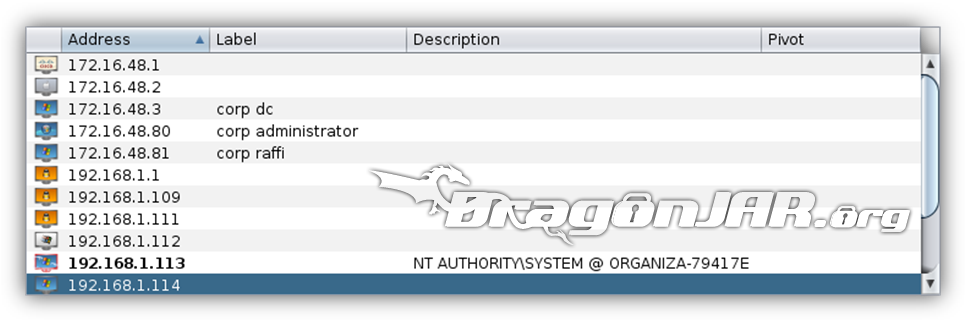

3.4 Vista Tabla de Objetivos

Si usted tiene muchos hosts, la vista gráfica se convierte en algo difícil de trabajar. Por esta situación Armitage tiene una vista de tabla. Ir a Armitage -> Set Target View -> Table View para cambiar a este modo, Armitage recordará su preferencia.

Armitage hará la letra en negrilla de la dirección IP de cualquier máquina con las sesiones. Si un pivote está en uso, Armitage hará que se ponga en negrilla también.

3.5 Tabs

Armitage abre cada diálogo, de la consola, y una pestaña debajo del panel módulos y objetivos. Haga clic en la X botón para cerrar una pestaña.Es posible hacer clic derecho en el botón X para abrir una pestaña en una ventana, tomar una captura de pantalla, o cerrar todas las pestañas con el mismo nombre.

También puedes mantener pulsado SHIFT y hacer clic en X para cerrar todas las pestañas con el mismo nombre. Mantenga Mayús + Control y haga clic en X para abrir la tab en su propia ventana.

También puedes arrastrar y soltar las pestañas para cambiar su orden.

Armitage ofrece varios métodos abreviados de teclado para hacer que su experiencia de gestión sea lo más agradable posible. Utilizando Ctrl + T tomara una captura de pantalla de la pestaña activa.

Utilizando Ctrl + D se cerrara la pestaña activa. Con los comandos Ctrl + Izquierda y Ctrl + Derecha se cambiara rápidamente las pestañas. Y con Ctrl + W se abrirá la pestaña actual en la propia ventana.

3.6 Consolas

Metasploit Shell y Meterpreter. Cada consola usa una pestaña para la interfaz de consola. La consola nos permite interactuar con estas interfaces a través de Armitage.La pestaña de la consola crea un seguimiento del historial de comandos, utilizando la flecha hacia arriba se puede desplazar por los comandos previamente tecleados y con la flecha hacia abajo se mueve de nuevo a la última orden que se ha escrito.

En la consola de Metasploit, podemos usar la tecla Tab para completar los comandos y parámetros. Funciona igual que la consola de Metasploit fuera de Armitage.

Usando Ctrl + Más haremos que el tamaño de la fuente se vea más grande en la consola, Ctrl + Menos para hacerla más pequeña, y con Ctrl + 0 se restablecerá. Este cambio es local a sólo la consola actual. Visita Armitage -> Preferences para cambiar permanentemente la fuente.

Presionando Ctrl + F saldrá un panel que nos permitirá buscar texto dentro de la consola.

Presionando Ctrl + A podemos seleccionar todo el texto en el búfer de la consola.

Armitage envía un comando use o un set payload si hace clic en un módulo o el nombre de un payload en la consola.

Para abrir una consola debes ir a View -> Console o presione Ctrl + N.

En MacOS X y Windows, se debe hacer clic en

el cuadro de edición en la parte inferior de la consola para escribir.

Linux no tiene este problema. Recuerde siempre, la mejor experiencia de

Armitage es en Linux.

3.7 Inicio de sesión

Armitage registra todo, la consola y la salida de registro de eventos para nosotros. Armitage organiza estos registros de manera ordenada por fecha y Host. Podemos encontrará estos registros en la carpeta ~ / .armitage. Ir a View ->Peporting-> Acitivity Logs para abrir esta carpeta.Armitage también guarda las copias de las capturas y las capturas de la cámara web en esta carpeta.

Cambie la llave de preferencia armitage.log_everything.boolean a falso para desactivar esta función.

Edite el armitage.log_data_here.folder para establecer la carpeta donde Armitage debe registrar todo.

3.8 Exportar datos

Armitage y Metasploit comparten una base de datos para el seguimiento de sus host, los servicios, las vulnerabilidades, credenciales, botines y las cadenas de user-agent capturados por el navegador de exploits.Para obtener estos datos, vamos a View -> Peporting -> Export Data. Esta opción exporta datos de Metasploit y crear archivos fácilmente analizables XML separados por tab (TSV)

4.0 Gestión de Host

4.1 Gestión Host

Armitage muestra los hosts gráficamente y en vista de tablas. El icono del host indica el sistema operativo en el host en el momento. Esta información es tomada de la base de datos.Para cambiar el icono de sistema operativo que se muestra para un host, seleccione el host, haga clic en, Host -> Operating System. Elija el sistema operativo correcto para el host.

Puede adjuntar también una etiqueta para los hosts. Seleccione el host, haga clic e ir a Host -> Set Label…. Las etiquetas son notas especificadas por el usuario. Armitage almacena las etiquetas en la base de datos, las etiquetas son visibles tanto en el gráfico como en la vista de tabla. Las etiquetas se muestran a todos los miembros del equipo. Es posible utilizar las etiquetas para rastrear pequeñas notas y coordinar acciones.

Para eliminar un host, seleccione el host, haciendo clic en Host -> Remove Host. Esto eliminará el host de la base de datos.

4.2 Espacios de trabajo dinámicos

La función de los espacios de trabajo dinámico de Armitage permite crear vistas en la base de datos de hosts y rápidamente cambiar entre ellos. Utilizando Workspaces -> Manage para gestionar sus espacios de trabajo dinámicos aquí se puede agregar, editar y eliminar espacios de trabajo que se creen.

Si desea limitar su espacio de trabajo a los Hosts de una determinada red, escriba un rango de red en el campo Hosts (dispositivos). Una descripción de la red podría ser: 10.10.0.0/16 para mostrar hosts entre 10.10.0.0-10.10.255.255. Para varias reds o rangos separar con una coma y un espacio.

Usted puede engañar con las descripciones de

la red un poco. Si escribe: 192.168.95.0, Armitage asumirá quieres

decir 192.168.95.0-255. Si escribe: 192.168.0.0, Armitage asumirá

quieres decir 192.168.0.0-192.168.255.255.

Usa el campo de OS (sistema operativo) para especificar qué sistema operativo desea ver en este espacio de trabajo. Puede escribir un nombre parcial, como Windows. Armitage sólo incluirá los hosts cuyo nombre incluye el nombre del sistema operativo parcial. Este valor no distingue entre mayúsculas y minúsculas. Para sistemas operativos múltiples separados con una coma y un espacio.

Usa el campo Labels (etiquetas) para mostrar los hosts con las etiquetas que usted especifique. Armitage trata cada palabra en una etiqueta de acogida como una etiqueta independiente, puede especificar cualquiera de estas etiquetas aquí. Por ejemplo, si el host 10.10.10.3 tiene la etiqueta “corp dc”, un espacio de trabajo definido para mostrar las etiquetas “dc” o “corp” incluidas en este host. Para múltiples etiquetas separa con una coma y un espacio.

Seleccione Hosts con sesiones en línea para incluir sólo los hosts con sesiones en este espacio de trabajo dinámico.

Usted puede especificar cualquier combinación de estos elementos al crear su espacio de trabajo dinámico.

Cada espacio de trabajo tendrá un elemento en el menú Workspaces. Usando estos elementos de menú para cambiar entre espacios de trabajo, también puede usar comandos desde Ctrl + 1 hasta Ctrl + 9 para cambiar entre sus primeros nueve áreas de trabajo.

Usando Workspaces -> Show All o Ctrl + Backspace para mostrar toda la base de datos.

Armitage sólo mostrará 512 hosts en un

momento dado, no importa cuántos hosts están en la base de datos. Si

usted tiene miles de hosts, utilice esta función para segmentar a sus

anfitriones en conjuntos de objetivos útiles.

4.3 Importación de los Hosts

Para agregar información de un host a Metasploit, es posible importarlo. En Hosts-> Import Hosts en el menú, aceptamos los siguientes archivos:- Acunetix XML

- Amap Log

- Amap Log -m

- XML Appscan

- Burp Session XML

- Foundstone XML

- IP360 ASPL

- IP360 v3 XML

- Microsoft Baseline Security Analyzer

- Nessus NBE